Unternehmen vernetzen sich immer stärker mit Kunden und Partnern. Das bietet einerseits große Chancen, erzeugt aber auch neue Einfallstore für Cyberangriffe. Eine Lösung bietet hier Azure Sentinel. Die cloud-basierte Plattform überwacht zuverlässig alle Unternehmensbereiche und kann sogar automatisch Abwehrmaßnahmen einleiten. Erfahren Sie, welche weiteren Vorteile existieren, aus welchen Komponenten das System aufgebaut ist und wie es genau vorgeht.

Die ahd ist seit 2021 Teil der Proact Gruppe.

Unsere neuesten Blogbeiträge findest du ab sofort auf dem Proact Blog.

Klick dich rein und bleib up to date!

Inhalt dieses Blogbeitrags

Schön, dass Sie hier sind! Wie Ihnen vielleicht schon aufgefallen ist, verwenden wir aus Gründen der Lesbarkeit in erster Linie die männliche Form in unseren Texten. Im Sinne der Gleichbehandlung meinen wir damit selbstverständlich immer alle Geschlechter (m/w/d). Und jetzt wünschen wir Ihnen viel Spaß beim Lesen.

Definition: Was ist Azure Sentinel?

Die Cloud-Lösung Azure Sentinel von Microsoft liefert intelligente Sicherheitsanalysen und Abwehrmaßnahmen über die komplette Breite eines Unternehmens hinweg. Das umfasst unter anderem die Alarmierung bei verdächtigen Aktivitäten, die Sichtbarmachung von Bedrohungen sowie das Aufspüren und die aktive Abwehr von Angriffen. Dafür sammelt das Programm Daten aus einer Vielzahl von Quellen, stellt Korrelationen her und visualisiert die gesammelten Informationen übersichtlich in einem zentralen Dashboard.

Azure Sentinel ist Bestandteil der Microsoft Cloud Platform. Das Produkt wird seit 2019 angeboten. Mittlerweile wird die Anwendung unter der Bezeichnung Microsoft Sentinel vertrieben; die ältere Bezeichnung Azure Sentinel ist aber immer noch geläufig.

Zur Einordnung lässt sich sagen, dass Azure Sentinel sowohl ein Security-Information-Event-Management-System (SIEM) als auch eine Security-Orchestration-Automated-Response-Lösung (SOAR) ist.

Ein SOAR bezeichnet eine Softwarelösung, welche drei wichtige Sicherheitsaufgaben abdeckt:

- Das Bedrohungsmanagement

- Die Meldung von Incidents

- Die Automatisierung von Abwehrvorgängen

Dagegen sammelt ein SIEM-System Daten und wertet Sicherheitsalarme in Echtzeit aus. Es fungiert als zentraler Speicherort für sämtliche Sicherheits- und Ereignisprotokolle. Im Idealfall berücksichtigt es dafür alle Knoten in Ihrem Netzwerk. Insbesondere führt es die Logs von Endpunkten, Switches, Routern, Firewalls, Proxies und VMs zentral an einem Ort zusammen und analysiert diese. Im Verdachtsfall wird ein Alarm ausgelöst.

In der Praxis werden die beiden Systeme, SIEM und SOAR, fast immer kombiniert eingesetzt. Microsoft trägt diesem Umstand Rechnung, indem beide Funktionen von vornherein in Azure Sentinel vereinigt wurden.

Ein großer Vorteil von Azure Sentinel besteht darin, dass es sich um eine native Cloud-Lösung handelt. Ein on-prem-betriebenes SIEM verursacht einen deutlich höheren Aufwand, weil die Infrastruktur vor Ort unterhalten werden muss. Diese Zeit geht dann oft vom Aufspüren der Angreifer ab.

Hier punkten Cloud-Anwendungen wie Microsoft Sentinel oder Google Chronicle Security, weil die Infrastruktur durch den Provider bereitgestellt wird. Der Kunde muss sich um nichts kümmern und kann sich komplett auf das Aufspüren von Angreifern konzentrieren. Außerdem sorgt das Cloud-Bereitstellungsmodell dafür, dass die Lösung ausgezeichnet skaliert.

Hinzu kommt, dass sich die Lizenzkosten der On-Prem-Variante oft nach der Menge der gespeicherten Daten richten. Insofern ist die Versuchung größer, die Quellen zu limitieren und Protokolldaten nur begrenzt aufzubewahren. Das spart Kosten, reduziert aber die Effektivität der Lösung.

Azure Sentinel zeichnet sich durch seinen “Zero Trust”-Ansatz aus. Dieser steht im Gegensatz zum klassischen Modus Operandi “Solange ich mich im Unternehmensnetzwerk befinde, sind meine Daten sicher”. Sentinel überprüft jede Geräteverbindung und jede Anmeldung im System genau und verfolgt diese bei Verstoß gegen die Richtlinien weiter. Insgesamt verschiebt sich so der Fokus von einem reaktiven IT-Sicherheitsmanagement hin zu einer holistischen Planung und Überwachung der gesamten Infrastruktur.

Das System greift auf die Unterstützung von Azure Logic Apps und Log Analytics zurück, um noch mehr Funktionalitäten anbieten zu können. Es verfügt über fortschrittliche Machine-Learning-Fähigkeiten, welche den menschlichen Security-Spezialisten einer Organisation dabei helfen, die Unternehmensumgebung zu analysieren.

Ein Einsatz kommt sowohl für Single- als auch für Multitenant-Szenarien infrage. In der letzten Variante wird Azure Sentinel für jeden Tenant einzeln bereitgestellt, wobei unter Verwendung von Azure Lighthouse eine Visualisierung aller Tenants erfolgt.

Die Abrechnung erfolgt grundsätzlich nutzungsbasiert. Es existiert aber auch die Möglichkeit einer Kapazitätsreservierung. Das hat den Vorteil, dass hier festgelegte, garantierte Gebühren zugrunde gelegt werden, während beim nutzungsbasierten Modus die Kosten von unterschiedlichen Faktoren abhängen, wie gesammelten oder analysierten Datenmengen.

Was ist der Unterschied zwischen Azure Sentinel und dem Azure Security Center?

Das Azure Security Center ist eine Cloud-Workload-Schutzplattform von Microsoft. Sie wurde für moderne hybride Szenarien entwickelt, um die speziellen Anforderungen des Server-Workload-Schutzes einzuhalten. Dagegen ist Azure Sentinel eine kombinierte SIEM- und SOAR-Lösung. Mit ihr lassen sich Vorkommnisse in Echtzeit analysieren, mit dem Ziel, Bedrohungen frühzeitig auszumachen und zu verhindern. Azure Sentinel favorisiert einen proaktiven Ansatz, indem es von sich aus Angriffe identifiziert. Im Vergleich dazu verfolgt das Azure Security Center einen stärker reaktiven Ansatz.

Diese Vorteile gibt es

Der Einsatz von Azure Sentinel ist mit zahlreichen Benefits für Ihr Unternehmen verbunden.

Geringe Investitionskosten

Weil die Lösung komplett über die Cloud bereitgestellt wird, müssen Sie keine eigene Hardware anschaffen oder einzelne Softwarelizenzen erwerben.

Schnelle Einsatzbereitschaft

Als vollwertiger Azure-Service entfällt die lokale Installation von Software auf den Rechnern Ihrer Mitarbeitenden. Nach der Anmeldung ist die Lösung innerhalb kurzer Zeit einsatzbereit.

Gute Integration

Azure Sentinel arbeitet hervorragend mit anderen Azure-Lösungen zusammen sowie mit weiteren Microsoft-Produkten, zum Beispiel Microsoft Teams und Microsoft 365. Aber auch microsoft-fremde Produkte werden zum großen Teil unterstützt.

Umgebungsübergreifende Nutzung

Azure Sentinel ist sehr gut darin, unterschiedliche IT-Umgebungen unter einem Dach zu vereinen. Dabei spielt es keine Rolle, ob es sich um On-Premises-Infrastrukturen oder cloudbasierte IT-Umgebungen handelt. Auch die Cloud-Angebote anderer Provider können über entsprechende Konnektoren eingebunden werden.

Breite Datenbasis

Azure Sentinel unterstützt eine Vielzahl von Datenformaten und APIs. So schaffen Sie eine breite Datengrundlage.

Selbstlernendes System

Unter Verwendung von künstlicher Intelligenz und Machine-Learning kann Azure Sentinel besonders schnell auf Bedrohungen reagieren. Das entlastet Ihre menschlichen Sicherheitsexperten.

Hoher Automatisierungsgrad

Es ist möglich, mithilfe von Azure Sentinel automatisch auf Angriffe zu reagieren. Erfolgt eine bestimmte Cyberattacke, reagiert das System mit einer automatischen Gegenmaßnahme, welche im Vorfeld von einem menschlichen User definiert wurde.

Gute Skalierbarkeit

Weil es sich bei Azure Sentinel um eine Public-Cloud-Lösung handelt, skaliert das System sehr gut. Benötigen Sie kurzfristig mehr Kapazitäten, sind diese nur wenige Klicks entfernt.

Hohe Kostentransparenz

Azure Sentinel bietet zwei leicht nachvollziehbare Abrechnungsmodelle: den nutzungsbasierten Modus und die Abrechnung nach zuvor festgelegten Kapazitätsreservierungen. Das trägt wesentlich zur Transparenz Ihrer IT-Kosten bei.

Verbesserte Compliance

Das System eignet sich auch dazu, sicherheitsrelevante Events zu dokumentieren. Dies hilft dabei, unternehmensinterne Compliance-Anforderungen und gesetzliche Vorgaben besser einzuhalten.

Aus welchen Komponenten Azure Sentinel besteht

Die folgenden Komponenten und Funktionalitäten kennzeichnen den Aufbau von Sentinel.

Daten-Konnektoren

Über die mitgelieferten Daten-Konnektoren kann Azure Sentinel Daten mit anderen Microsoft-Produkten austauschen. Es verfügt aber auch über Konnektoren für microsoft-fremde Lösungen.

Analytics-Modul

Mithilfe des Analytics-Moduls können Nutzer festlegen, wann ein Alarm ausgelöst wird. Hier stehen sowohl vorgefertigte Korrelationsregeln zur Auswahl, der User kann aber auch eigene Regeln festlegen. Das hilft dabei, die Anzahl der Meldungen zu managen, welche das System ausgibt. Je nachdem wie unterbrechungstolerant Ihr Team ist, können Sie eine breitere oder eine engere Streuung einstellen.

Dashboards

Azure verfügt über eingebaute Dashboards, welche es Ihnen ermöglichen, die vom System gesammelten Daten zu visualisieren. Auf diese Weise können sich Ihre Sicherheitsexperten schnell einen Überblick über Vorfälle und Bedrohungen verschaffen.

Workspaces (Arbeitsbereiche)

Der Log Analytics Workspace in Azure Sentinel wird dafür verwendet, Daten aus unterschiedlichen Quellen zentral zu vereinen. Sie können den existierenden Workspace verwenden oder zusätzliche neue Workspaces anlegen, beispielsweise wenn Sie den Datenbesitz zwischen Partner- und Tochterunternehmen trennen möchten. Auch die Zusammenarbeit mit einem Managed-Security-Services-Provider sollte unter Verwendung mehrerer Arbeitsbereiche erfolgen. Und nicht zuletzt empfiehlt sich eine Trennung, wenn Sie Ihre eigenen Alarmregeln und Jagdmechanismen definieren wollen.

Innerhalb eines Workspaces können Sie den geografischen Aufbewahrungsort Ihrer Daten festlegen, die Nutzerrechte für den Zugriff auf die Daten verwalten und eine Vielzahl von Einstellungen tätigen, wie Aufbewahrungsfristen festlegen, Data-Capping betreiben u. ä.

Workbooks (Arbeitsmappen)

Über Workbooks werden Dashboards und Apps für Azure Sentinel zur Verfügung gestellt. Beispielsweise könnten Sie sich ein Dashboard für Microsoft 365 anzeigen lassen, um interaktiv Ereignisdaten zu visualisieren und besser zu verstehen. Sollten Sie mehrere Workspaces parallel nutzen, können Überwachungsaktionen mit Arbeitsmappen bereichsübergreifend bereitgestellt werden.

Notebooks

Sentinel verfügt über eine Integration mit Jupyter Notebook und hat damit Zugriff auf eine umfangreiche Sammlung von Libraries und Modulen für Machine-Learning-Analytics, Datenvisualisierung und -analyse.

Notebooks sind insbesondere dann nützlich, wenn Ihre Anfragen komplexer werden und Sie mehr Code und Bemerkungen erstellen müssen, damit andere Teammitglieder Ihre Vorgehensweise nachvollziehen können. Sie helfen dabei, Ihre Informationen übersichtlicher zu organisieren und gegebenenfalls grafisch zu veranschaulichen.

Playbooks

Ein Playbook definiert einen bestimmten Prozess, der ausgeführt wird, falls das System einen Alarm meldet. Dies geschieht unter Verwendung von Azure Logic Apps. So lassen sich automatische Workflows erstellen. In diesem Zusammenhang kann der User auf eine Vielzahl vorkonfigurierter Playbooks zurückgreifen. Natürlich kann der User auch eigene Logiken definieren.

Ein Anwendungsbeispiel: Das System entdeckt einen ungewöhnlichen Login von einem geografisch weit entfernten Standort. Daraufhin verschickt ein Playbook automatisch eine E-Mail oder eine SMS an den jeweiligen User und fragt ab, ob es sich um einen legitimen Login-Versuch handelt. Ist dies der Fall, wird der Vorgang geschlossen. Erfolgt jedoch keine Rückmeldung, wird der Vorgang weiter nach oben eskaliert, wobei gegebenenfalls ein menschlicher Sicherheitsexperte hinzugezogen wird. Playbooks sind aber auch dazu geeignet, Angriffe automatisch abzuwehren, einen User zur Multi-Faktor-Authentifizierung anzuhalten oder Datenanreicherung zu betreiben, um einen bestimmten Case für die menschliche Analyse vorzubereiten.

Über Konnektoren lassen sich zahlreiche andere Services in Playbooks integrieren, aus Quellen wie ServiceNow, Jira, Zendesk, HTTP-Anfragen, Microsoft Teams, Slack und Windows Defender ATP. Beispielsweise ist es möglich, jedes Mal ein Ticket in ServiceNow zu erstellen, wenn von Azure Sentinel eine neue Bedrohung erkannt wurde.

Hunting

Für den Jagdvorgang in Microsoft Sentinel kommen fortschrittliche Machine-Learning-Algorithmen zum Einsatz, die es dem System erlauben, selbstständig Entscheidungen zu treffen. Untersucht werden beispielsweise ungewöhnliche Traffic-Muster, verdächtige Login-Versuche, Anomalien bei der Ressourcen-Erstellung sowie alarmierende Firewall-Daten. Dies geschieht unter Verwendung der Kusto Query Language (KQL), einer Abfragesprache, welche Ähnlichkeiten mit SQL aufweist. Abfragen können direkt im User-Interface von Azure Sentinel ausgeführt werden. Weiterhin stellen die meisten Konnektoren eine Auswahl von Beispielabfragen bereit.

Cases

Ein Case vereinigt alle relevanten Daten im Zusammenhang mit einem bestimmten Vorfall bzw. einer Untersuchung. Abhängig davon, welche Regeln durch den User definiert wurden, kann ein Case einen oder mehrere Systemalarme betreffen.

Community

Die GitHub-Community für Azure Sentinel bietet Unternehmen zahlreiche praktische Ressourcen wie vorgefertigte Jagdsequenzen, vollständige Security-Playbooks und viele Anwendertipps. Es handelt sich um eine Open-Source-Community, deren Ressourcen ständig anwachsen. So gestaltet sich die Zusammenarbeit zwischen Kunden und Partnern wesentlich dynamischer und agiler, als dies bei klassischen Download- und Support-Centern der Fall ist.

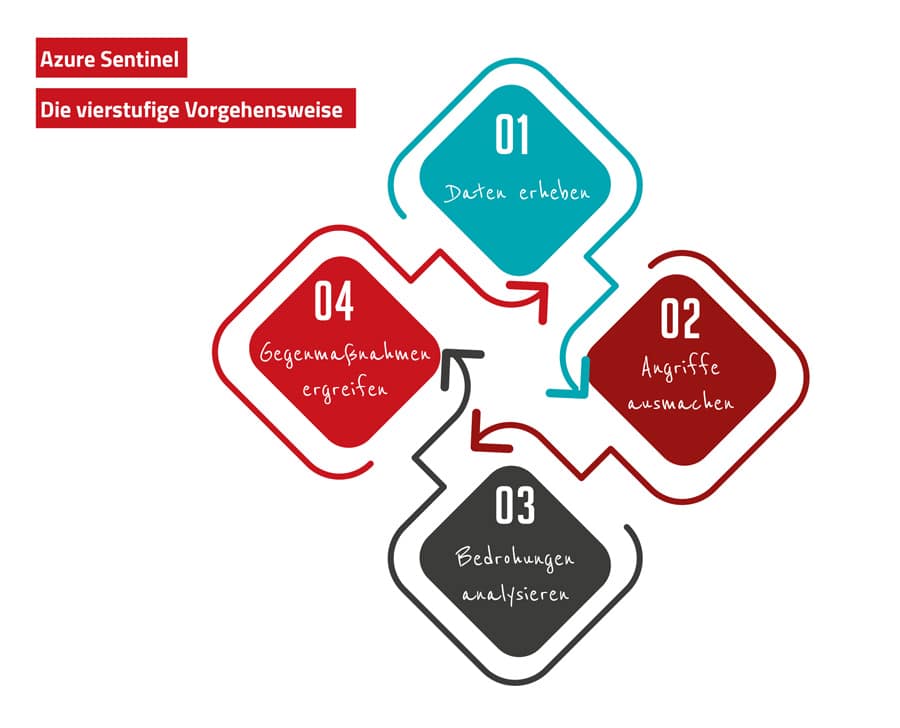

Wie das System vorgeht

Das Programm verwendet ein vierstufiges Vorgehen, welches die vorher erwähnten System-Bausteine sinnvoll kombiniert:

- Daten erheben

- Angriffe ausmachen

- Bedrohungen analysieren

- Gegenmaßnahmen ergreifen

Im Folgenden stellen wir Ihnen die vier Phasen im Detail vor.

1. Daten erheben

Im ersten Schritt werden unternehmensweit Daten gesammelt. Das umfasst unter anderem User-, Geräte-, Anwendungs- und Infrastrukturdaten. Dabei macht es keinen Unterschied, wo genau diese Daten vorgehalten werden, ob on-premises oder in verschiedenen Cloud-Lösungen. Denn Azure Sentinel lässt sich ohne aufwendige Konfiguration mit unterschiedlichen Quellen verbinden. Das geschieht unter Verwendung der oben erwähnten Konnektoren, welche sowohl für Microsoft-Produkte als auch für Nicht-Microsoft-Produkte verfügbar sind.

Zu den Microsoft-Services, die direkt über solche Konnektoren eingebunden werden können, zählen unter anderem:

- Azure Active Directory

- Azure Activity Log

- Azure DDoS Protection

- Azure AD Identity Protection

- Azure Firewall

- Azure Security Center

- Azure Web Application Firewall

- Microsoft 365

- Microsoft Defender for Identity

Weiterhin existieren Konnektoren für die folgenden Nicht-Microsoft-Produkte, wobei die Liste nur eine kleine Auswahl darstellt:

- Okta SSO

- Orca Security

- Qualys VM

- Citrix Analytics

- Barracuda CloudGen Firewall

- Perimeter 81

- Proofpoint TAP

- Amazon CloudTrail

Außerdem ist es möglich, weitere Datenquellen über das Common Event Format (CEF), Syslog oder eine REST-API zu ergänzen.

Über erhältliche Agents können überdies Linux-Server, DNS-Server und Data-Loss-Prevention-Lösungen (DLP) eingebunden werden.

2. Angriffe ausmachen

Im zweiten Schritt werden bisher nicht erkannte Angriffe ausgemacht, während gleichzeitig Fehlalarme reduziert werden. Dies geschieht unter Verwendung von Microsofts Bedrohungsanalyse-Algorithmus. Die Anwendung ist sehr gut darin, Systemvorfälle selbstständig in Beziehung zu Alarmen zu setzen; das erleichtert dem Security-Team die Zuordnung. Azure Sentinel verfügt über mitgelieferte Templates, mit deren Hilfe sich Regeln für die Bedrohungsanalyse sowie automatische Reaktionen definieren lassen. Natürlich können auch individuelle Regeln definiert werden. Die vier mitgelieferten Templates umfassen:

- Das Microsoft-Security-Template: Bei Verwendung dieses Templates wird automatisch und in Echtzeit ein Bericht erstellt, der von anderen Microsoft-Security-Lösungen verwendet werden kann.

- Das Fusion-Template: Dieses Template wird am besten dazu eingesetzt, Angriffe, die auf mehreren Ebenen parallel stattfinden, zu identifizieren. So können viele niedrigschwellige Alarme und Ereignisse über verschiedene Bereiche hinweg miteinander in Beziehung gesetzt werden und als gemeinsamer Incident betrachtet und gelöst werden. Dieses Zusammenfassen von vielen Low-Fidelity-Alarmen zu einem High-Fidelity-Incident verschafft Ihren Sicherheitsexperten wesentlich mehr Durchblick und reduziert gleichzeitig die Rate von falsch-positiven Ergebnissen.

- Das Machine-Learning-Behavioural-Analytics-Template: Dieses Template basiert auf dem microsoft-eigenen Machine-Learning-Algorithmus. Allerdings hat der User hier keinen Zugriff auf die Template-Logik und den Aktivierungszeitpunkt.

- Die Scheduled Templates: Der große Vorteil dieses Template-Typs besteht darin, dass der User die Abfragelogik einsehen und verändern kann. Auch der Aktivierungszeitpunkt lässt sich nach Bedarf festlegen.

3. Bedrohungen analysieren

In der dritten Phase werden verdächtige Aktivitäten und sonstige Bedrohungen unter Verwendung von künstlicher Intelligenz ausgemacht und untersucht. Das reduziert den “Noise” für Ihre menschlichen Ingenieure, die ansonsten jeder kleinen Unregelmäßigkeit selbst nachgehen müssten. Für die Analyse kommt das sogenannte MITRE Framework zum Einsatz. Diese globale, frei zugängliche Knowledge-Base erlaubt es, Angriffsmethoden zu kategorisieren und mit unterschiedlichen Gruppen von Angreifern zu verknüpfen.

Das System bietet in diesem Zusammenhang die folgenden Funktionalitäten an:

- Built-in Queries: Microsoft Sentinel stellt Ihnen eine Reihe vorgefertigter Abfragen zur Verfügung. Sie können jedoch auch die existierenden Abfragelogiken modifizieren, um deren Effektivität zu steigern.

- Intelligente Query-Language: Die außerdem enthaltene Abfragesprache erlaubt es Ihnen, völlig eigenständige Logiken zu definieren, die perfekt auf Ihre Unternehmensumgebung abgestimmt sind.

- Bookmarks: Falls Sie beim Durchkämmen des Systems auf Besonderheiten stoßen, die Ihnen in irgendeiner Weise interessant oder verdächtig vorkommen, können Sie diese mit einem Lesezeichen versehen. So können Sie rasch zu wichtigen Incidents zurückfinden.

- Notebooks: Wie oben erwähnt definieren Notebooks Prozesse, welche beim Aufspüren von Bedrohungen eingesetzt werden sollen. Indem Sie Ihr Schritt-für-Schritt-Vorgehen festhalten, sorgen Sie für mehr Transparenz. Zusätzlich können Sie Ihre Notebooks auch mit anderen Teammitgliedern teilen und für zukünftige Incidents wiederverwenden. Notebooks tragen damit wesentlich zur Transparenz Ihrer IT-Security bei.

- Abfragefunktion: Die von Sentinel gespeicherten Daten werden übersichtlich aufbereitet in Tabellen zu Verfügung gestellt, welche leicht mithilfe der Suchfunktion abgefragt werden können.

- GitHub-Community: Sollten zu irgendeinem Zeitpunkt der Bedrohungsanalyse Fragen auftauchen, mit denen Sie alleine nicht weiterkommen, können Sie auf die GitHub-Community für Azure Sentinel zurückgreifen. Hier tauschen sich User regelmäßig über Best Practices, Strategien und Probleme aus.

4. Gegenmaßnahmen ergreifen

Im letzten Schritt reagiert das System mithilfe einer ausgeklügelten Orchestrierung auf unerwünschte Vorfälle, wobei viele Aufgaben komplett automatisiert abgewickelt werden. Dies geschieht unter Verwendung von Playbooks. Außerdem können Tickets für ServiceNow, Jira und ähnliche Dienste automatisch erstellt werden, falls ein entsprechendes Ereignis auftritt.

Die ahd ist seit 2021 Teil der Proact Gruppe.

Unsere neuesten Blogbeiträge findest du ab sofort auf dem Proact Blog.

Klick dich rein und bleib up to date!