Die Corona-Pandemie versetzt die ganze Welt seit März letzten Jahres in einen Ausnahmezustand. Genau diesen Ausnahmezustand haben Cyberkriminelle genutzt und die Anzahl ihrer Angriffe noch weiter erhöht. Sie möchten verstehen, was im Bereich der Cyberkriminalität geschieht? Der folgende Blogbeitrag schafft Ihnen unter anderem einen Überblick der wichtigsten Arten von Cyber-Angriffen.

Inhalt dieses Blogbeitrags

Schön, dass Sie hier sind! Wie Ihnen vielleicht schon aufgefallen ist, verwenden wir aus Gründen der Lesbarkeit in erster Linie die männliche Form in unseren Texten. Im Sinne der Gleichbehandlung meinen wir damit selbstverständlich immer alle Geschlechter (m/w/d). Und jetzt wünschen wir Ihnen viel Spaß beim Lesen.

Definition: Cyber-Angriff

Zunächst einmal stellt sich die Frage: Was genau wird unter einem Cyber-Angriff verstanden? Das Bundesamt für Sicherheit in der Informationstechnik (BSI) definiert einen Cyber-Angriff wie folgt:

Der zentrale Punkt in dieser Definition ist, dass Cyber-Angriffe im oder über den virtuellen Cyberraum stattfinden. Es findet also kein physischer Angriff, wie z.B. das Aufbrechen einer Tür, statt.

Zudem sollten Sie sich über folgendes bewusst sein: Auch, wenn als Ziel in dieser Definition das Beeinträchtigen der IT-Sicherheit genannt wird, kann die Motivation hinter diesem Ziel von unterschiedlicher Natur sein. Möglich sind z.B. eine monetäre oder politische Motivation.

Arten von Cyber-Angriffen

Nachdem die Definition des Begriffs Cyber-Angriff geklärt ist, sollen im Folgenden einige Arten von Cyber-Angriffen erläutert werden.

Phishing und Spear-Phishing

Unter Phishing wird ein Betrugsversuch verstanden, dessen Intention es ist, die Opfer mithilfe einer echt wirkenden E-Mail dazu zu bringen, persönliche oder finanzielle Daten preiszugeben. Dabei handelt es sich nicht um einen gezielten Angriff. Stattdessen werden viele E-Mails versendet, in der Hoffnung, dass einige Personen die E-Mail für „echt“ befinden und entsprechend reagieren.

Zur Veranschaulichung ein Beispiel:

Stellen Sie sich vor, dass Sie eine E-Mail erhalten, die so aus aussieht, als würde sie von Ihrer Bank stammen. In dieser E-Mail werden Sie dazu aufgefordert, Ihr Passwort zu ändern, da es aufgrund einer Sicherheitslücke entwendet wurde. Sie gelangen dann über einen Link scheinbar auf die Website Ihrer Bank, bei der es sich allerdings um eine Fälschung handelt und geben dort Ihre Daten ein. Die gesammelten Daten kann der Betrüger anschließend für einen Identitätsdiebstahl verwenden.

Häufig nutzen die Täter bei dieser Art von Angriff das Vertrauen in eine Institution, wie z.B. eine Bank, oder Emotionen, wie z.B. Angst, um die Opfer zu manipulieren.

Eine abgewandelte Form des Phishings ist das Spear-Phishing. Dabei handelt es sich um einen gezielten Phishing-Angriff auf bestimmte Personen oder Organisationen. Der Angreifer informiert sich dabei im Vorfeld über das Opfer und die Rahmenbedingungen, damit die Glaubwürdigkeit der E-Mails oder Social-Media-Nachrichten besonders hoch ist.

DoS- und DDoS-Attacken

Hinter dem Begriff Denial of Service (DoS) steht der Gedanke, etwas unzugänglich zu machen oder außer Betrieb zu setzen. Genau das ist das Ziel einer sogenannten Denial-of-Service-Attacke. Doch wie genau sieht die technische Umsetzung im Hintergrund aus? Ein Server wird bei einer solchen Attacke mit so vielen Anfragen überschüttet, dass er diese nicht mehr bearbeiten kann und im schlimmsten Fall unter der Last „zusammenbricht“.

Bei einer Distributed-Denial-of-Service-Attacke, auch DDoS-Attacke genannt, handelt es sich um eine „verteilte“ (engl.: distributed) DoS-Attacke. Dies bedeutet, dass nicht einzelne Systeme, sondern eine Vielzahl verschiedener Systeme einen gemeinschaftlich koordinierten Angriff durchführen. Für diese Art von Angriffen werden mehrere hundert bis tausend ungeschützte Rechner mit der Angriffssoftware infiziert und durch die hohe Anzahl an „angreifenden“ Systemen sind diese Angriffe häufig besonders wirksam.

Schadsoftware (Malware)

Unter dem Begriff Schadsoftware bzw. Malware wird Software zusammengefasst, die entwickelt wurde, um den angegriffenen Nutzern Schaden zuzufügen. Die Formen von Malware können dabei sehr unterschiedlich sein. Im Folgenden sind zwei bekannte Formen erläutert.

Viren

Hinter einem Computervirus steckt ein Programmcode, der sich an eine Wirtsdatei anhängt und sich eigenständig vermehrt. Beim Aufrufen der Wirtsdatei, bei der es sich auch um ein Programm oder einen Bootsektor handeln kann, wird zusätzlich der Programmcode des Computervirus ausgeführt. Die Funktion eines solchen Virus kann dabei unterschiedliche Formen annehmen. Es können z.B. Dateien gelöscht, die Ausführung des Betriebssystems verhindert oder die Hardware geschädigt werden.

Ransomeware

Ransomware schränkt den Zugriff des Opfers auf das System ein oder unterbindet ihn vollständig, mit dem Ziel für die Wiederfreigabe des Systems Lösegeld (englisch: Ransom) vom Opfer zu verlangen. Ob das System nach der Lösegeldzahlung tatsächlich wieder freigegeben wird, ist für das Opfer nicht garantiert, was den Umgang mit einem solchen Angriff noch schwieriger macht.

Man-in-the-Middle-Angriffe

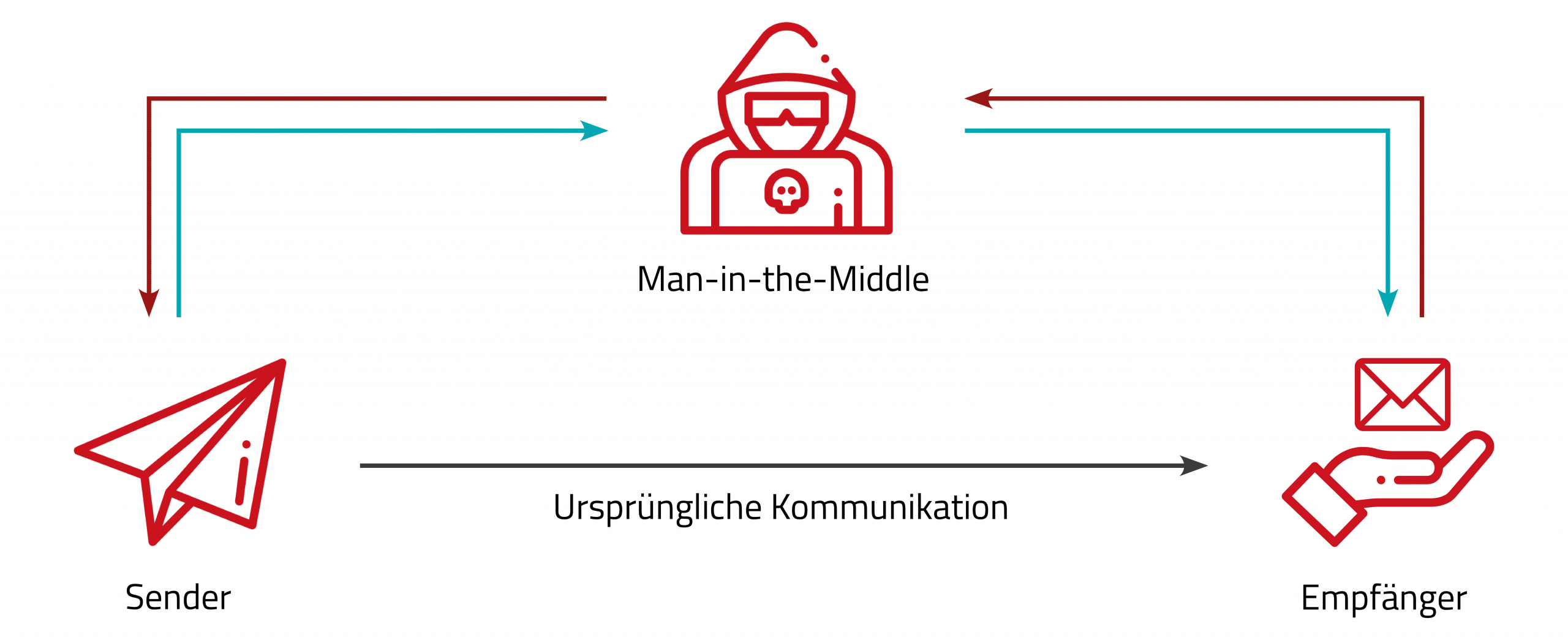

Bei einem Man-in-the-Middle-Angriff versucht der Angreifer unbemerkt an einer Kommunikation von zwei oder mehr Parteien teilzunehmen, um z.B. Informationen mitzulesen oder die übermittelten Informationen zu manipulieren. Dabei geht er so vor, dass er sich in „die Mitte“ der Kommunikation begibt und sich gegenüber dem Sender als der Empfänger und gegenüber dem Empfänger als Sender ausgibt.

Angriffe auf Kennwörter

Häufig haben Angreifer das Ziel, die Kennwörter der Nutzer für bestimmte Plattformen zu ermitteln. Eine Form dieser sogenannten Kennwortangriffe ist die Brute-Force-Methode.

Bei der Brute-Force-Methode werden – in der Regel mithilfe eines automatisierten Tools – so lange verschiedene Benutzername-Passwort-Kombinationen ausprobiert, bis die richtige durch Zufall gefunden wird. Statt eine spezielle Strategie zu verwenden, wird hier also mit „roher Gewalt“ versucht, das Passwort herauszufinden und den Account zu „knacken“. Es sollte jedoch berücksichtigt werden, dass diese Methode je nach Komplexität und Länge des Passworts sehr zeitaufwendig sein kann. Auch Brute-Force-Angriffe treten wiederum in verschiedenen Formen auf. Eine Form von Brute-Force-Angriffen ist der Wörterbuchangriff.

Nutzt ein Angreifer einen Wörterbuchangriff, werden alle Wörter des vorgegebenen Wörterbuches ausprobiert. Diese Wörter können dann noch mit Zahlen oder Sonderzeichen ergänzt werden, um ein noch größeres Spektrum an Passwörtern abzubilden zu können.

Beispiele für erfolgreiche Cyberattacken

Um ein Gefühl dafür zu bekommen, welche Formen eine solche Cyberattacke annehmen kann, werden im Folgenden zwei bekannte und umfangreiche Cyberattacken kurz erläutert.

WannaCry

WannaCry zählt zu den größten Cyberangriffen mit Ransomware. Im Mai 2017 wurden bei dieser Cyberattacke über eine Windows-Sicherheitslücke (EternalBlue) mehr als 130.000 Rechner angegriffen und verschlüsselt, um danach Lösegeld zu verlangen. Unter den Opfern waren unter anderem Telefónica, Renault und Nissan, sowie Krankenhäuser und Ministerien.

Yahoo Data Breach

In den Jahren 2013 und 2014 wurden bei zwei Hackerangriffen die Daten von über einer Milliarde Nutzern (andere Quellen sprechen von 500 Millionen Nutzern) erbeutet. Zu den erbeuteten Daten gehörten: Namen, E-Mail-Adressen, Telefonnummern, Sicherheitsfragen und -antworten, Geburtsjahre und Passwörter. Eine öffentliche Kommunikation über den Verlust dieser Daten fand allerdings erst im Frühjahr 2016 statt. Diese Cyberattacke hatte große finanzielle Auswirkungen für Yahoo. Das Angebot für die Übernahme von Yahoo wurde nach diesem Vorfall um 350 Millionen US-Dollar gesenkt.

Sie benötigen mehr Überblick über die Fachbegriffe aus dem Bereich IT-Security? Dann haben wir den passenden Artikel für Sie. Lesen Sie jetzt hierzu unseren Blogbeitrag 7 IT-Security-Abkürzungen, die Sie kennen sollten!