Mitarbeitende in Betrieben nehmen unterschiedliche Rollen ein und müssen bei ihrer Arbeit auf verschiedene Inhalte zugreifen. Mit dem Identity and Access Management (IAM) verwalten und kontrollieren Sie Benutzeridentitäten und Zugriffe zentral. Das vereinfacht Authentifizierungsprozesse und erhöht die Sicherheit. Erfahren Sie, welche weiteren Vorteile es gibt und worauf es bei einem professionellen Identity and Access Management ankommt.

Die ahd ist seit 2021 Teil der Proact Gruppe.

Unsere neuesten Blogbeiträge findest du ab sofort auf dem Proact Blog.

Klick dich rein und bleib up to date!

Inhalt dieses Blogbeitrags

Schön, dass Sie hier sind! Wie Ihnen vielleicht schon aufgefallen ist, verwenden wir aus Gründen der Lesbarkeit in erster Linie die männliche Form in unseren Texten. Im Sinne der Gleichbehandlung meinen wir damit selbstverständlich immer alle Geschlechter (m/w/d). Und jetzt wünschen wir Ihnen viel Spaß beim Lesen.

Was ist Identity and Access Management?

Das Identity and Access Management, kurz IAM, ist eine Methode, um Benutzer und Zugriffsrechte im Unternehmen zentral zu verwalten. Anders ausgedrückt: Das IAM entscheidet, wer Zugang zu bestimmten Inhalten erhält und wer nicht. Diese Inhalte können sich auf unterschiedlichen Systemen, Applikationen oder Cloud-Plattformen befinden.

Das IAM setzt sich aus den beiden Teilbereichen Identity und Access Management zusammen – zwei Disziplinen, die jeweils unterschiedliche Fragen beantworten sollen: Wer ist der Nutzer? Und was darf der Nutzer? Im Zusammenhang mit der Compliance, der IT-Sicherheit und der Ressourceneffizienz müssen gute Antworten auf diese Fragen gefunden werden.

Das IAM kann ein einzelnes Produkt bzw. eine Software sein oder sich aus mehreren Komponenten zusammensetzen. Mit ihrer Hilfe können Administratoren sehen und kontrollieren, welche Nutzer auf welche Unternehmensdaten zu welchem Zeitpunkt zugreifen. Zugriffsrechte erteilt entweder der Administrator manuell oder sie werden automatisiert auf Grundlage von definierten Regeln vergeben.

IdM vs. AM

Das IAM vereint zwei Disziplinen – das Identity Management (IdM) auf der einen und das Access Management (AM) auf der anderen Seite.

Das Identity Management (IdM)

Die Aufgabe des Identity Managements besteht darin, alle Nutzer zu identifizieren, die auf Daten und Funktionen in einem System, einem Netzwerk oder in Anwendungen zugreifen möchten. Dafür wird der Nutzer über seine Login-Daten, bestehend aus Benutzernamen und Passwort, authentifiziert. Das IdM-System gewährleistet, dass ausschließlich berechtigte Nutzer Zugriff erhalten. Für eine sichere Authentifizierung haben sich die Verfahren Single Sign-on (SSO) und die Mutual bzw. Two-Way Authentication etabliert.

Das Access Management (AM)

Das Access Management umfasst die Verwaltung der Zugriffsrechte. Identifizierte Nutzer bekommen je nach Rolle im Unternehmen Zugriffsrechte auf bestimmte Inhalte, Funktionen oder Anwendungen zugewiesen. Das AM sorgt dafür, dass der jeweilige Nutzer den Zugriff zu den korrekten Ressourcen erhält. Der Zugriff kann auch zeitlich begrenzt sein oder ganzen Nutzergruppen erteilt werden. Administratoren haben die Möglichkeit, zugeteilte Rechte jederzeit wieder zu entziehen.

Das IAM im Rahmen des Cloud-Computings

Das Cloud-Computing beschreibt die Nutzung von IT-Ressourcen über das Internet. Es umfasst die geräteunabhängige Bereitstellung von Servern, Datenspeichern und Anwendungen. Mithilfe der Cloud können die User Unternehmensdaten zentral ablegen, abrufen und miteinander teilen.

Dem IAM kommt hierbei eine wichtige Funktion zu. Denn in Zeiten von Home-Office und Remote Work greifen Mitarbeitende jederzeit online auf Unternehmensressourcen zu. Zu welchen Inhalten der Nutzer dabei Zugang hat, ist nicht abhängig vom Gerät oder dem Standort, über die seine Anmeldung erfolgt, sondern von der Identität, die sich hinter dem Login-Vorgang verbirgt.

Ohne ein gut funktionierendes IAM-System könnten Cyberkriminelle mit den Anmeldeinformationen eines Mitarbeitenden auf sensible Unternehmensinformationen zugreifen und diese unternehmensschädigend einsetzen. Authentifizierungsverfahren wie Single Sign-on und die Mutual bzw. Two-Way Authentication sorgen dafür, dass die Cloud-Sicherheit gewahrt bleibt – selbst wenn Unbefugte an die Benutzerdaten eines Mitarbeitenden gelangen sollten.

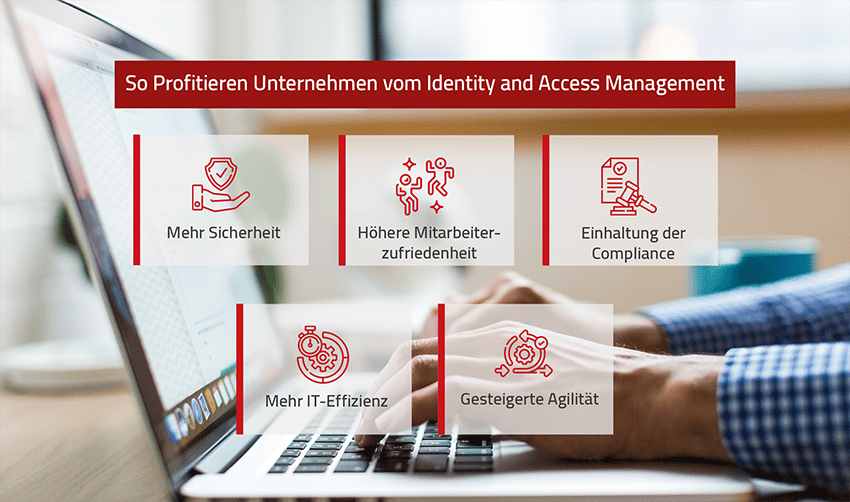

Das sind die Vorteile

Wie profitieren Unternehmen vom Identity and Access Management? Wir nennen Ihnen die fünf wichtigsten Vorteile:

1. Mehr Sicherheit

Laut dem Allianz Risk Barometer 2022 sind Unternehmen von Cyberangriffen so stark bedroht wie nie zuvor. Cyberattacken stellen demnach das weltweit größte Geschäftsrisiko dar. Die Einfallstore werden nicht selten durch aktuelle oder ehemalige Mitarbeitende hervorgerufen – häufig unbeabsichtigt. Ein umfassendes IAM stellt sicher, dass nur jene Nutzer Zugriff auf kritische IT-Systeme, Inhalte und Anwendungen erhalten, die dazu aufgrund ihrer Rolle im Unternehmen berechtigt sind.

2. Höhere Mitarbeiterzufriedenheit

Login-Prozesse können zeitaufwendig sein und den Workflow stören. Mit einem professionellen IAM können sich die User unkompliziert in den verschiedenen Systemen anmelden. Die Beantragungswege sind kurz, Zuweisungen erfolgen automatisiert. Von intelligenten, einfachen Authentifizierungsverfahren profitieren also auch die Mitarbeitenden. Denn durch die hohe Benutzerfreundlichkeit steigt die User-Zufriedenheit. Das wiederum wirkt sich positiv auf die Produktivität aus.

3. Einhaltung der Compliance

Die Einhaltung von Compliance-Richtlinien ist für Ihr Unternehmen von großer Bedeutung. Denn Verstöße können zu Strafen, Bußgeldern und vor allem zu einem Imageschaden führen. Mit einem IAM-System lassen sich Berechtigungen und Zugriffe dokumentieren und so jederzeit nachvollziehen: Welcher Mitarbeitende hat auf welche Inhalte wann zugegriffen? Was wurde von wem beantragt, geändert oder genehmigt? Dies sind wichtige Informationen, wenn in Compliance-Fragen berichtet werden muss. Das IAM trägt so dazu bei, dass Sie als Unternehmen innerhalb gesetzlicher Vorgaben handeln.

4. Mehr IT-Effizienz

Prozesse in modernen IAM-Systemen laufen automatisiert ab. Manuelle Kontrollen fallen in der Regel nicht an. So werden die Mitarbeitenden Ihrer IT entlastet und können sich anderen Aufgaben widmen. Das macht ihre Arbeit insgesamt effizienter und spart Kosten. Dies gilt insbesondere in größeren Unternehmen, in denen eine Vielzahl an Benutzerrollen und Zugriffsrechten existieren.

5. Gesteigerte Agilität

Moderne IAM-Lösungen erhöhen die Agilität in Ihrem Unternehmen. In Zeiten von Remote Work können berechtigte Mitarbeitende über einfache Authentifizierungsprozesse jederzeit auf die IT-Systeme ihrer Organisation zugreifen. Ebenso lassen sich Enterprise-Anwendungen und andere Apps an das IAM anbinden, um sichere Zugriffe in allen Systemen zu gewährleisten.

Funktionen im IAM

Benutzerkonten und Zugriffsberechtigungen zentral verwalten: Das sind die Hauptfunktionen des Identity and Access Managements. Im Folgenden betrachten wir die einzelnen Vorgänge ein wenig differenzierter.

Authentifizierung

Um einem Benutzer Zugriffsrechte auf die jeweiligen Systeme und Inhalte zu erteilen, muss das Identity and Access Management diesen zunächst authentifizieren. Das bedeutet, der Benutzer bestätigt seine Identität eindeutig gegenüber dem System. Drei Authentifizierungsmöglichkeiten haben sich dabei etabliert:

- Die Kombination aus Benutzername und Passwort

- Die Überprüfung der biometrischen Daten, zum Beispiel via Fingerabdruck, oder per Token, in Form eines USB-Sticks oder einer Chipkarte

- Die Zwei-Faktor- bzw. Multi-Faktor-Authentifizierung. Diese Methode ist eine Kombination aus einem Passwort bzw. einer PIN und einem Token bzw. einer Chipkarte.

Autorisierung und Rollen

Nachdem die Nutzeridentität eindeutig festgestellt wurde, folgt die Autorisierung: Der Benutzer erhält Zugriff auf die Ressourcen im System und/oder in der Cloud, die ihm auf Basis seiner Rolle innerhalb der Organisationsstruktur im Unternehmen zugewiesen wurde. Dieser Vorgang wird auch als rollenbasierte Berechtigungsvergabe bezeichnet.

Self Services und Workflows

Um Prozesse effizienter zu machen und die Benutzerzufriedenheit zu gewährleisten, beinhalten IAM-Systeme Funktionen im Bereich Self Service. Besonders häufig werden zum Beispiel neue Passwörter beantragt. Hat der Nutzer sein Zugangspasswort vergessen, kann er ein neues Passwort anfordern, das ihm dann automatisiert an eine alternative E-Mail-Adresse gesendet wird. In manchen Systemen erhält der Nutzer einen Code auf sein Smartphone, nach dessen Eingabe er ein neues Passwort erstellen kann.

Durch Self Services wird die IT entlastet und der Workflow verbessert.

Wichtig für die Sicherheit und Transparenz im Unternehmen: Anweisungen und Rechtevergaben werden automatisiert archiviert und können so jederzeit nachvollzogen werden. Das stellt auch in Hinblick auf die Einhaltung der Compliance einen wichtigen Faktor dar.

User Lifecycle Management

Das User Lifecycle Management beinhaltet die spezifische Zuteilung von Rechten. Das betrifft zum Beispiel bestimmte Gruppen, Sonderrechte, definierte Log-in-Zeitspannen oder wenn einem Benutzer für einen bestimmten Zeitraum die Rechte entzogen werden. Auch können aus Einzelfällen Regeln abgeleitet werden, die automatisiert greifen – beispielsweise wenn sich ein Nutzer in Elternzeit befindet oder eine Kündigung ausgesprochen wird.

Automatische Übernahme von Benutzerdaten

Gute IAM-Systeme bieten die Möglichkeit, Benutzerdaten automatisiert aus der Personaldatenbank zu übernehmen. Eintritt ins Unternehmen, Datenänderungen und Austritt, also die gesamten Ereignisse aus dem User Lifecycle werden automatisiert per Schnittstelle vom Personalmanagementsystem in das IAM transferiert. Die manuelle Dateneingabe entfällt, Ressourcen im Unternehmen können für andere Aufgaben genutzt werden.

Reporting

In einem professionellem IAM werden alle Vorgänge automatisiert dokumentiert und können so an die Administratoren reportet werden. So kann jederzeit nachvollzogen werden, welche Person im Unternehmen welche Inhalte zu welchem Zeitpunkt genutzt hat. Das ist einerseits im Hinblick auf Compliance-Fragen von Bedeutung. Andererseits können die verantwortlichen Personen Fehler identifizieren und auf dieser Basis Prozesse weiter optimieren.

Best Practices

Das Identity and Access Management ist für Unternehmen ein wesentlicher Faktor ihrer Sicherheitsstrategie. Um dabei so effizient wie möglich zu agieren, müssen Sie sicherstellen, dass Ihre IAM-Tools und -Prozesse korrekt eingerichtet und sinnvoll genutzt werden. Mit unseren IAM-Best-Practices gelingt Ihnen das spielend.

1. Zero-Trust-Ansatz verfolgen

Viele Unternehmen verfügen über Anwendungen und Tools, die implizite Vertrauensfunktionen nutzen. Das bedeutet, dass sich das System den Zugang eines Benutzers oder die Anmeldung bei einem Tool „merkt“ und ihn bei folgenden Anmeldeversuchen nicht mehr auffordert, seine Identität erneut zu bestätigen. Diese Zugriffsberechtigungen stellen ein großes Sicherheitsrisiko für Ihr Unternehmen dar. Denn über einen gespeicherten Berechtigungsnachweis könnten sich Unbefugte Zugang zu Ihrem System verschaffen.

Verfolgen Sie deswegen einen Zero-Trust-Ansatz. Das bedeutet: Niemals vertrauen, immer von Verstößen ausgehen und Anmeldungen immer einzeln überprüfen. Jede Anfrage in Ihrem System bzw. Netzwerk, auch von bereits identifizierten Nutzern, wird einzeln behandelt, die Identität wird jedes Mal neu abgefragt. So reduzieren Sie das Sicherheitsrisiko für Ihr IT-System signifikant.

2. Starke Passwort-Policy

Ihr IAM-System ist nur so gut, wie die Richtlinien, die Sie für das Identitätsmanagement definiert haben. Wenn Sie Single Sign-on-Tools (SSO) nutzen, ist es wichtig, dass die Passwörter der einzelnen Benutzer sicher, eindeutig und nur sehr schwer zu erraten sind. Grundsätzlich gilt: Passwörter müssen komplex sein, häufig geändert werden und sollten nicht für mehrere fehlerhafte Anmeldeversuche genutzt werden dürfen.

Erstellen Sie einen langfristigen Plan, in dem Sie Zeitpunkte definieren, an denen Sie die Stärke aller Benutzerkennwörter überprüfen. Fordern Sie Ihre Mitarbeitenden außerdem in regelmäßigen Zeitabständen dazu auf, ihre Kennwörter zu ändern, um die Sicherheit zu erhöhen.

3. Zugriff eingrenzen

Schränken Sie den Zugriff und die Beschränkungen so weit wie möglich ein. Stellen Sie sich dafür immer die Frage: Was ist grade ausreichend, damit Mitarbeitende Ihre Tätigkeit erfüllen können? Nutzer sollten grundsätzlich nur jene Rechte erhalten, die sie für ihre Aufgaben im Unternehmen auch benötigen.

Besonders jene Inhalte, Informationen und Daten, die für Ihr Unternehmen geschäftskritisch sind, sollten Sie nur so wenig Personen als möglich zugänglich machen. Es gilt: Je kleiner der Kreis von Mitarbeitenden mit Zugriff auf besonders sensible Unternehmensinformationen, desto geringer ist die Gefahr eines Datenmissbrauchs. Zu den besonders sensiblen Informationen von Unternehmen zählen zum Beispiel vertrauliche Geschäftsgeheimnisse oder persönliche Daten von Kunden und Mitarbeitenden.

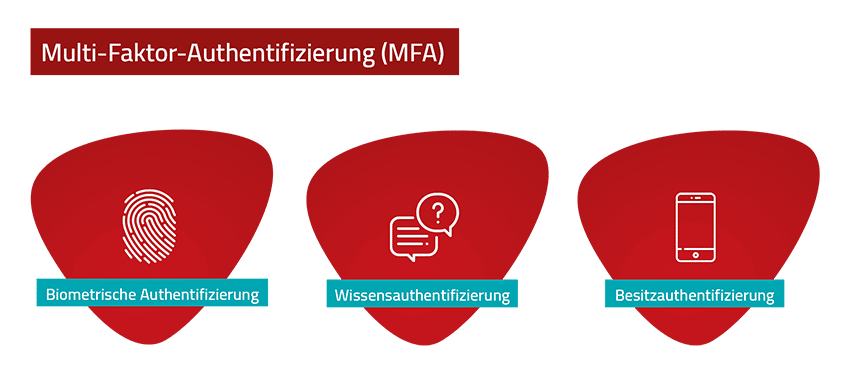

4. Multi-Faktor-Authentifizierung (MFA) verwenden

Die Authentifizierung der Nutzer ist für ein effektives Identitäts- und Zugriffsmanagement essenziell. Verwenden Sie MFA-Tools, um die Wahrscheinlichkeit zu erhöhen, dass sich tatsächlich jene Identität hinter einem Login-Versuch verbirgt, die der Nutzer vorgibt. MFA-Tools automatisieren und vereinfachen den Prozess der Authentifizierung. Dabei werden zwei oder mehrere Formen der Validierung verlangt. MFA-Tools verwenden in der Regel eine Kombination der folgenden Authentifizierungsmethoden:

Biometrische Authentifizierung: Für das biometrische Verfahren werden unverwechselbare körperliche Merkmale des Menschen abgefragt, zum Beispiel der Fingerabdruck oder die Iris des menschlichen Auges. Über biometrische Informationen authentifizieren Sicherheitssysteme den Zugriff auf Anwendungen oder Netzwerkressourcen. Auf diese Weise erhöht die biometrische Authentifizierung die Datensicherheit im Unternehmen.

Wissensauthentifizierung: Die Wissensauthentifizierung ist eine Sicherheitsmaßnahme, bei der der Nutzer bestimmte Sicherheitsfragen beantworten muss, um sich zu autorisieren. Häufig kann er dafür aus einem vorgegebenen Katalog von Fragen wählen, deren Beantwortung Außenstehenden schwerfallen würde, zum Beispiel „Wie hieß Ihr erstes Haustier?“ oder „Was ist Ihr Lieblingsbuch?“. Manche Systeme erlauben es dem User auch, selbst Fragen zu definieren.

Besitzauthentifizierung: Bei dieser Methode erhält der Nutzer zum Beispiel ein Einmal-Passwort auf einem persönlichen Gerät. Dies ist in der Regel sein Smartphone. Alternativ kann das Einmal-Passwort auch an eine E-Mail-Adresse versendet werden, auf die der Nutzer über seinen Laptop oder Desktop-Rechner zugreifen kann.

5. Abläufe automatisieren

IAM-Systeme und -Tools bieten viele Möglichkeiten zur Automatisierung. Durch solche Prozesse reduzieren Sie die Zahl manueller Fehler, rationalisieren Arbeitsabläufe und unterstützen die Einhaltung der Compliance-Anforderungen. Das erhöht die IT-Sicherheit Ihres Unternehmens. Leicht automatisieren können Sie zum Beispiel das Erstellen von Konten, das Ändern von Passwörtern und das Bereitstellen und Entziehen von Zugriffsrechten bei personellen Veränderungen.

Hinzu kommt: Die Automatisierung ist nicht nur ein Sicherheits-, sondern auch ein Kostenfaktor. Vor allem in großen Unternehmen mit einer Vielzahl von Benutzern und verschiedenen Umgebungen verschlingen manuelle Anpassungen sehr viel Zeit. Mit einem IAM-System entlasten Sie Ihre Mitarbeitenden, die nun mehr Kapazitäten haben, wichtige Innovationen auf den Weg zu bringen.

6. Zeitlich begrenzte Zugriffe

Es kann vorkommen, dass Mitarbeitende für bestimmte Aufgaben vorübergehend eine Berechtigung benötigen, die sie sonst nicht haben. Für diese Fälle gibt es die Möglichkeit, zeitlich begrenzte Zugriffe, die sogenannten Just-in-Time-Zugriffe, zuzulassen. Dieses Verfahren macht es einfach, einem Nutzer Berechtigungen temporär zu erteilen, ohne ihm langfristig übermäßige Befugnisse zu gewähren.

Die Option des temporären Zugriffs ist besonders für Benutzer außerhalb Ihres Unternehmens sinnvoll, die einmal oder projektbasiert Zugriff auf Ihr IT-System oder Ihre Ressourcen benötigen. Das können zum Beispiel externe Mitarbeitende, Dienstleister oder Partner Ihres Unternehmens sein.

7. Protokolle zentralisieren

IAM-Tools erstellen automatisiert Protokolle, die Ihnen dabei helfen, die Nutzung von Unternehmensinformationen nachzuvollziehen und so die Compliance-Anforderungen zu erfüllen. Wichtig dabei: Speichern Sie all Ihre gesammelten Protokolle zentral – am besten in einer Cloud. Cloud-Computing ist eine bequeme und kostengünstige Möglichkeit, um in einer hybriden Arbeitswelt jederzeit und ortsunabhängig auf die verfügbaren Protokolle zugreifen zu können.

8. Regelmäßige Audits

Die übermäßige Bereitstellung von Ressourcen kann in Unternehmen zum Problem werden. So erhalten zum Beispiel Mitarbeitende Zugang zu neuen Tools oder Anwendungen, die sie jedoch gar nicht nutzen. Oder es existieren verwaiste Konten von Usern, die nicht mehr im Unternehmen arbeiten. Durch regelmäßige Audits können Sie Nutzungsprotokolle und Zugriffsberechtigungen prüfen und Berechtigungen gegebenenfalls wieder aufheben. So verringern Sie die Angriffsfläche, weil potenzielle Einfallstore geschlossen und Komplexitäten reduziert werden. Erstellen Sie hierfür einen Zeitplan, in dem Sie wiederkehrende Audits berücksichtigen.

9. Kompatible IAM-Lösungen nutzen

Nutzen Sie IAM-Lösungen, welche mit Tools und Anwendungen kompatibel sind, die Sie bereits in Ihrem Unternehmen einsetzen. So sorgen Sie für reibungslose Prozesse und beugen Schnittstellenverlusten vor.

Optimieren Sie Ihr IAM mit der ahd!

Sie möchten die Zugriffe auf Ihre IT-Systeme optimal schützen und verwalten? Dann sollten wir uns unterhalten. Gemeinsam mit unseren Partnern von der sepago GmbH analysieren wir Ihr aktuelles Identity and Access Management, spüren Schwachstellen auf, identifizieren Potenziale und unterstützen Sie bei der Optimierung. Als moderner Managed-Services-Provider legen wir großen Wert darauf, dass Ihre Nutzerverwaltung Ihnen auch die Remote Arbeitswelt erschließt. Und nicht zuletzt stehen wir Ihnen in Sachen Change-Management zur Seite, damit die neuen Sicherheitsabläufe schnellstmöglich angenommen werden.

Kontaktieren Sie uns jetzt über unsere Muttergesellschaft Proact für eine unverbindliche Erstberatung!

Die ahd ist seit 2021 Teil der Proact Gruppe.

Unsere neuesten Blogbeiträge findest du ab sofort auf dem Proact Blog.

Klick dich rein und bleib up to date!