Seit einigen Jahren steht Cybersecurity ganz oben auf der Agenda vieler IT-Verantwortlicher. Das hängt damit zusammen, dass die Anzahl und die Qualität der Cyberangriffe kontinuierlich steigen. Deshalb ist es wichtig, eine robuste Cybersecurity-Strategie für das eigene Unternehmen zu entwickeln. Erfahren Sie, was den Unterschied zwischen Cyberkriminalität und Cyberterrorismus ausmacht, welche Arten von Angriffen es gibt und wie Sie Ihre Mitarbeitenden für das Thema sensibilisieren.

Die ahd ist seit 2021 Teil der Proact Gruppe.

Unsere neuesten Blogbeiträge findest du ab sofort auf dem Proact Blog.

Klick dich rein und bleib up to date!

Inhalt dieses Blogbeitrags

Schön, dass Sie hier sind! Wie Ihnen vielleicht schon aufgefallen ist, verwenden wir aus Gründen der Lesbarkeit in erster Linie die männliche Form in unseren Texten. Im Sinne der Gleichbehandlung meinen wir damit selbstverständlich immer alle Geschlechter (m/w/d). Und jetzt wünschen wir Ihnen viel Spaß beim Lesen.

Was ist Cybersecurity?

Die Cybersecurity befasst sich mit dem Schutz elektronischer Systeme zur Datenverarbeitung. Dazu gehören Computer, Smartphones, Tablets, Server, lokale Netzwerke und Cloud-Lösungen. Diese Systeme sollen vor Angriffen von außen geschützt werden, insbesondere durch Hacker und Computerviren. Alternativ spricht man auch von IT-Security oder Cybersicherheit.

Die Cybersecurity betrifft alle Bereiche der elektronischen Datenverarbeitung, von privaten bis zu beruflichen Anwendungen. Im unternehmerischen Kontext kommt ihr aber eine besondere Bedeutung zu, weil Angriffe und Datenverluste hier besonders schwerwiegende Konsequenzen nach sich ziehen. Im schlimmsten Fall sind die komplette Existenz des Unternehmens und damit viele Arbeitsplätze bedroht.

Die 2 Typen von Cyberbedrohungen

Grundsätzlich wird bei der Cybersecurity zwischen Cyberkriminalität und Cyberterrorismus unterschieden. Bei der Cyberkriminalität verschaffen sich Hacker Zugriff auf Ihre Systeme, mit dem Ziel, einen finanziellen Nutzen zu erlangen. Das geschieht zum Beispiel durch die Erpressung von Lösegeld für Daten oder durch die Ausschaltung eines wirtschaftlichen Konkurrenten.

Beim Cyberterrorismus geht es um die illegale Durchsetzung von ideologischen oder politischen Zielen. Beispielsweise könnten religiöse Extremisten staatliche IT-Systeme penetrieren, um die Freilassung von Gefangenen zu erpressen. Aber auch ganze Nationen greifen mit gut ausgestatteten Hackergruppen auf die IT-Systeme feindlicher Nationen zu, zum Beispiel um Wahlbetrug zu betreiben.

Welche Dimension das Thema Cybersecurity hat

Das Thema Cybersecurity ist von zentraler Bedeutung für deutsche Unternehmen. Das illustriert eine Studie des Branchenverbandes Bitkom für das Jahr 2022. Demnach wurden neun von zehn deutschen Unternehmen Opfer von Cyberangriffen. Das umfasst insbesondere den Diebstahl von Daten, das Ausspionieren von Firmengeheimnissen oder sogar Sabotageakte. Die den Unternehmen dadurch entstandenen Kosten wurden für Jahr 2022 mit rund 203 Milliarden € beziffert.

Dabei halten sich viele der Hacker im Ausland auf. 43 Prozent aller betroffenen Unternehmen gaben an, dass der Angriff nach China zurückverfolgt werden konnte; in 36 Prozent aller Fälle handelte es sich um Angreifer aus Russland.

Einer der bedenklichsten Trends ist, dass sich der größte Teil der Täter mittlerweile in Banden organisiert bzw. Verbindungen zum organisierten Verbrechen aufweist. Weiterhin ist auszumachen, dass die Täter in vielen Fällen auf staatliche Unterstützung zurückgreifen können bzw. dass sich cyberkriminelle und cyberterroristische Motivationen zunehmend vermischen.

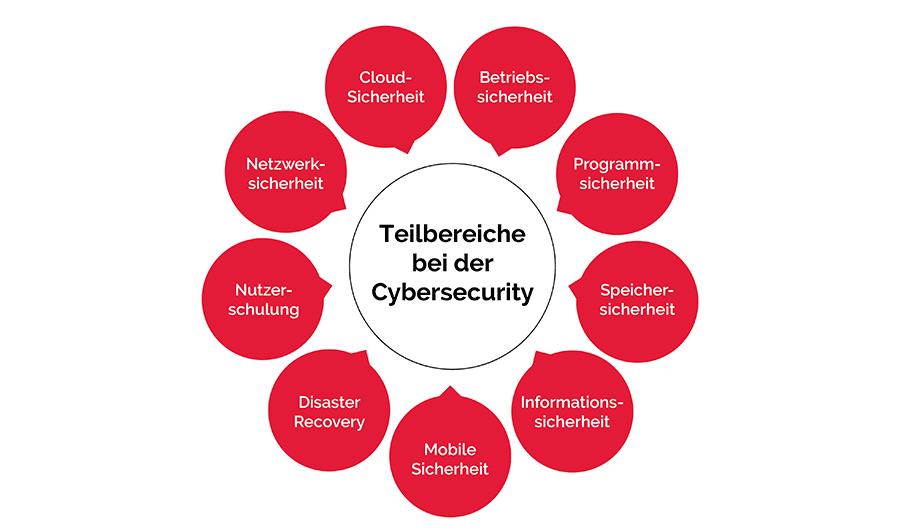

Diese Teilbereiche gibt es

Bei der Cybersecurity werden mehrere Teilbereiche unterschieden, die wir Ihnen im Folgenden genauer erläutern.

Netzwerksicherheit

Bei der Netzwerksicherheit wird ein Computernetz, typischerweise ein lokales Firmennetzwerk, gegen Angriffe von außen abgesichert. Das umfasst sowohl kabelgebundene als auch drahtlose Verbindungen. Weil viele Unternehmen zumindest zum Teil noch On-Prem-Lösungen im Einsatz haben, ist dies nach wie vor ein wichtiges Thema.

Cloud-Sicherheit

Seit einigen Jahren geht der Trend zur Cloud. Dafür greifen Unternehmen entweder auf die Public-Cloud-Angebote von Microsoft Azure & Co. zurück oder sie setzen speziell abgesicherte, eigene Lösungen auf, die sogenannten Private Clouds. Auch hybride Modelle erfreuen sich großer Beliebtheit.

Generell ist durch den Trend zur Cloud die Cybersecurity im Unternehmen gestiegen. Die meisten Cloud-Computing-Anbieter betreiben einen großen Aufwand, um Datenverlusten vorzubeugen. Trotzdem sollten auch hier unternehmensseitig eigene Cybersecurity-Maßnahmen ergriffen werden, im Rahmen der Cloud-Sicherheit. Diese umfasst vor allem drei Bereiche:

- Die Sicherung der Dateien im Ruhezustand, wenn also nicht auf sie zugegriffen wird

- Die Sicherung der Dateien während Übertragungsvorgängen (in die Cloud, aus der Cloud und bei Verschiebungen innerhalb der Cloud)

- Die Sicherung der Dateien während der Nutzung durch Ihre Mitarbeitenden

Integrieren Sie den Aspekt Sicherheit von Anfang an in Ihre übergeordnete Cloud-Strategie, um umständliches Nachbessern zu vermeiden.

Betriebssicherheit

Die Betriebssicherheit umfasst im Wesentlichen zwei Aspekte: das Berechtigungsmanagement und das Datenmanagement.

Das Berechtigungsmanagement legt fest, welche User auf welche Daten zugreifen dürfen. Das Datenmanagement regelt, welche Daten wo gespeichert werden sollen (oder dürfen) und in welcher Form das geschieht.

Programmsicherheit

Die Programmsicherheit befasst sich mit der Absicherung von Software. Verwenden Ihre Mitarbeitenden beispielsweise ein CRM-Programm, welches Sicherheitslücken aufweist, könnten Unbefugte Zugriff auf die Daten Ihrer Kunden erhalten. Solchen Lücken gilt es idealerweise bereits in der Designphase vorzubeugen. Aber auch nachträglich können Sie noch geschlossen werden. Dazu trägt ein durchdachtes Patch-Management bei.

Speichersicherheit

Bei der Speichersicherheit geht es einerseits darum, dass Daten, die bereits entwendet wurden, möglichst nicht von den Angreifern gelesen werden können. Dafür kommen eine Vielzahl von kryptographischen Verfahren zum Einsatz.

Andererseits geht es darum, isolierte Datenkopien zu erstellen, die im Falle eines Verlusts der Originaldaten „übernehmen“ können. Eine bekannte Vorgehensweise ist die 3-2-1-Backupregel.

Informationssicherheit

Die Informationssicherheit betrifft Datenschutzmaßnahmen, insbesondere den Schutz von personenbezogenen Daten im Rahmen der Europäischen Datenschutz-Grundverordnung (DSGVO). Gerade für Unternehmen, die große Mengen von Kundendaten verarbeiten, wie das im B2C-Bereich der Fall ist, spielt dieser Aspekt eine wichtige Rolle.

Mobile Sicherheit

Mit der steigenden Beliebtheit von Homeoffice– und Remote-Arbeitsmodellen ergeben sich auch neue Anforderungen an die Cybersecurity. Während früher vor allem Desktop-Rechner und Server im Fokus standen, müssen nun auch weitere Gerätegattungen wie Smartphones, Tablets, Smartwatches und diverse IoT-Devices mitbedacht werden. Alle diese Geräte stellen potenzielle Einfallstore für Cyberangriffe dar.

Disaster Recovery

Die Disaster Recovery antizipiert das Eintreten von Katastrophenfällen, wie Stromausfällen, Überschwemmungen, Bränden, Erdbeben oder großangelegten Cyberangriffen.

Die Disaster Recovery definiert im Vorfeld ein Procedere, um die beeinträchtigten Daten und Systeme schnellstmöglich wieder herzustellen. Auf diese Weise garantiert sie die Business Continuity, also die Fortsetzung kritischer Unternehmensaktivitäten wie Produktion und Auslieferung.

Statt Ihre Disaster Recovery alleine zu stemmen, können Sie auch auf die Hilfe eines Managed-Security-Services-Providers zurückgreifen. Hier beziehen Sie die involvierten Security-Services einfach über die Cloud.

Nutzerschulung

Viele Verantwortliche konzentrieren sich bei der Verbesserung der Cybersecurity auf die Systeme. Tatsächlich ist es aber in vielen Fällen der menschliche User, der durch Unwissen oder Unaufmerksamkeit einen Datenverlust herbeiführt. Deswegen ist es wichtig, Ihre Mitarbeitenden fortlaufend in Sachen sicheres Userverhalten zu schulen. Das betrifft zum Beispiel den Umgang mit verdächtigen E-Mail-Anhängen, den Einsatz von USB-Sticks oder die Vermeidung von Schatten-IT im Unternehmen.

In der Praxis hat es sich bewährt, mit einer Mischung aus Präsenzveranstaltungen und E-Learning-Angeboten zu arbeiten, um unterschiedlichen Lerntypen gerecht zu werden. Wichtig ist auch, dass das Management mit gutem Beispiel vorangeht und selbst an den Schulungen teilnimmt.

Welche Arten von Angriffen existieren

Cyberkriminellen stehen ganz unterschiedliche Mittel zur Verfügung, um sich auf die Daten Ihres Unternehmens Zugriff zu verschaffen.

Malware

Malware sind Programme, die typischerweise über E-Mail-Anhänge oder Downloads aus dem Internet verbreitet werden. Sie enthalten Schatzsoftware, die ohne das Wissen des Users auf dem Unternehmens-Rechner installiert wird. Diese kann dazu führen, dass Dateien beschädigt oder gestohlen werden.

Streng genommen ist Malware ein Überbegriff, der auf viele der nachfolgend genannten Angriffstypen angewandt werden kann. Jede Software, die schädliche Zwecke verfolgt, ist grundsätzlich Malware; daher auch die Wortzusammensetzung aus „Malicious Software“ (=Malware).

Viren

Die Besonderheit von Viren-Software besteht darin, dass sich das Programm selbstständig vervielfacht und auf andere, „gesunde“ Bereiche im System übergreift. Damit verhalten sich diese Programme analog zu biologischen Viren.

Trojaner

Bei Trojanern handelt es sich um Programme, die sich wie das trojanische Pferd aus der Sage als etwas Anderes ausgeben. Beispielsweise könnte der User sich in der Annahme wägen, ein Grafikprogramm herunterzuladen, wenn es sich in Wirklichkeit um eine Schadsoftware handelt.

Spyware

Spyware nistet sich unbemerkt auf dem Rechner ein und verfolgt hier die Dateneingabe des Users mit, um so Zugriff auf sensible Informationen wie Passwörter oder Kreditkartendaten zu erhalten.

Scareware

Scareware ist darauf ausgelegt, den User durch das Erzeugen von Angst zu bestimmten Aktionen zu verleiten. Beispielsweise könnte eine Website eine Anzeige einspielen, die wie die Warnung eines Virenscanners aussieht. So eingeschüchtert klickt der User direkt auf den Button für die angebliche Entfernung des Eindringlings, lädt sich aber in Wirklichkeit gerade dadurch ein zerstörerisches Programm auf den Rechner.

Ransomware

Nachdem sich Ransomware installiert hat, verwehrt sie Ihren Mitarbeitenden den Zugriff auf die benötigten Daten. Es muss zuerst ein Lösegeld gezahlt werden (engl. „Ransom“), damit die Systeme wieder entsperrt werden. Häufig wird auch damit gedroht, dass bei einer Nichtzahlung sämtliche Unternehmensdaten vernichtet werden.

Ransomware ist im Unternehmensbereich eine der Angriffsarten mit der höchsten Wachstumsrate. Aber auch im Public Sector sehen sich Organisationen zunehmend Ransomware-Attacken ausgesetzt. Ein Grund ist, dass staatliche Einrichtungen und kommunale Behörden in Sachen Cybersecurity häufig etwas hinterherhinken. Dies macht es den Angreifern leichter, sich unbemerkt Zutritt zu verschaffen. Der erzeugte Druck ist aber um nichts geringer, weil die betroffenen Websites und Daten von den Bürgern dringend benötigt werden.

Adware

Adware installiert sich unbemerkt auf Ihrem Rechner und zeigt dann in regelmäßigen Intervallen unerwünschte Werbung an, zum Beispiel während Ihre User im Internet surfen.

SQL Injection

SQL-Injection-Angriffe richten sich gegen Datenbanken. Via eines vorgeblichen SQL-Befehls verschafft sich der Hacker Zugriff auf vertrauliche Informationen wie Kundendaten oder Zahlungsmethoden.

Pishing

Pishing-Angriffe erfolgen über den Versand von E-Mails. Wahrscheinlich haben auch Sie schonmal eine solche Nachricht erhalten, in der Ihnen zum Beispiel Geld aus dem Ausland überwiesen werden sollte, meist unter Verwendung einer detaillierten Backstory.

Der Angreifer versucht auf diese Weise, an sensible Informationen wie Kreditkartendaten oder Ausweisdaten heranzukommen.

Social Engineering

Das eben genannte Pishing ist eine Form des Social Engineering, wobei letzteres weiter gefasst ist. Social Engineering ist nicht nur auf den Versand von E-Mails und Textnachrichten beschränkt, sondern kann zum Beispiel auch die Kontaktaufnahme via Telefon umfassen.

So könnte ein Cyberkrimineller bei einem Unternehmen anrufen und sich als Techniker ausgeben, um Zugriff auf sensible Zugangsdaten zu erhalten. Damit der Kriminelle mit dieser Masche durchkommt, hat er sich normalerweise im Vorfeld möglichst viele Informationen über das Unternehmen und den jeweiligen Mitarbeitenden verschafft. Außerdem wird er versuchen, durch den Einsatz von Fachjargon und Smalltalk Vertrauen bei der Gegenseite aufzubauen.

Botnet

Bei einer Botnet-Attacke verschafft sich ein Angreifer die Kontrolle über ein Netzwerk von Computern. Der Angreifer, der als „Bot Herder“ bezeichnet wird, kann nun jedem Bot befehlen, wie er sich verhalten soll.

Die Botnet-Vorgehensweise ist Voraussetzung für andere Angriffsarten, insbesondere DDoS-Attacken, die wir nachfolgend erläutern.

Distributed Denial of Service

Diese Angriffsart überlastet Ihren Server bzw. Ihre Systeme durch eine riesige Anzahl von künstlich erzeugten Anfragen. Diese Datenflut bringt Ihr Netzwerk schließlich zum Erliegen.

Wenn wir in den Medien davon hören, dass beispielsweise die Website einer Regierungseinrichtung außer Gefecht gesetzt wurde, dann handelt es sich dabei fast immer um diese Distributed-Denial-of-Service-Attacken (DDoS).

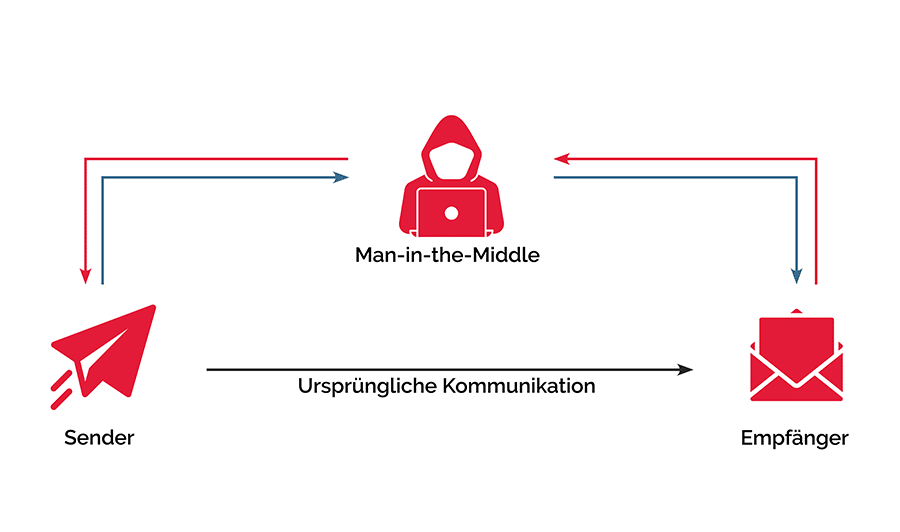

Man in the Middle

Hierbei werden vertrauliche Informationen „im Transit“ abgefangen, also während sie zwischen zwei Parteien ausgetauscht werden. Voraussetzung dafür ist meistens, dass es sich um ein ungesichertes Netzwerk handelt.

Man-in-the-Middle-Angriffe geschehen besonders häufig, wenn sich Mitarbeitende auf Reisen befinden. In Wi-Fi-Netzwerken auf dem Flughafen oder im Hotel warten Cyberkriminelle häufig nur darauf, als illegaler „Mittelsmann“ aktiv zu werden.

Was Sie unternehmen können

Im Folgenden präsentieren wir Ihnen eine Reihe von praktischen Tipps, um die Cybersecurity Ihres Unternehmens zu verbessern.

Entwickeln Sie eine robuste Backup-Strategie

Um auf mögliche Datenverluste vorbereitet zu sein, sollten Sie eine robuste Backup-Strategie implementieren. Bei den verschiedenen Verfahren — Vollbackup, differentielles und inkrementelles Backup — gilt es einen guten Kompromiss zwischen der Einfachheit der Handhabung, der Schnelligkeit der Wiederherstellung und der Anzahl der benötigten Medien zu finden.

Achten Sie außerdem darauf, ein Offsite-Backup, zum Beispiel in der Cloud, vorzuhalten. So sind Sie auch für den Fall vorbereitet, dass Ihr Onsite-Backup bei einem Brand oder ähnlichen Vorfall vernichtet wird.

Zudem kann es sinnvoll sein, die Backup-Erstellung in die Hände eines Backup-as-a-Service-Providers zu geben. Denn gerne wird die Backup-Erstellung in Unternehmen mal hintangestellt, gerade zu Stoßzeiten. Ein externer Service-Provider verfügt dagegen über automatisierte Abläufe und verwendet neueste Tools. So können Sie sicher sein, immer eine aktuelle Kopie Ihrer Daten zur Verfügung zu haben.

Entwickeln Sie einen Disaster-Recovery-Plan

Es ist entscheidend, nicht erst mit dem Krisenmanagement zu Beginn, wenn die Krise bereits eingetreten ist. Entwerfen Sie deshalb einen detaillierten Plan, der beschreibt, welche Schritte in welcher Reihenfolge unternommen werden müssen, falls ein unternehmensweiter Datenverlust eintritt. Das Ziel muss es sein, die Funktionsfähigkeit geschäftskritischer Prozesse aufrechtzuerhalten oder schnellstmöglich wiederherzustellen.

Verwenden Sie Antiviren-Software

Stellen Sie sicher, dass alle Ihre Mitarbeitenden über die neueste Version eines leistungsfähigen Virenscanners verfügen.

Installieren Sie die neuesten Patches

Software, die nicht regelmäßig aktualisiert wird, stellt ein potenzielles Einfallstor für Cyberangriffe dar. Betreiben Sie deshalb konsequentes Patch–Management. Besonders leicht geht das über eine zentrale Plattform, sodass die Patches nicht einzeln und manuell aufgespielt werden müssen. Auch hierbei kann Ihnen ein Managed-Security-Services-Anbieter behilflich sein.

Verwenden Sie sichere Passwörter

Passwörter sollten möglichst lang sein, eine Vielzahl von unterschiedlichen Zeichen und Ziffern verwenden, sowie auf vorhersagbare Sequenzen verzichten (Geburtstage, die Namen der Kinder etc.). Es ist wichtig, Ihre Mitarbeitenden entsprechend zu sensibilisieren.

Verwenden Sie moderne kryptographische Verfahren

Achten Sie darauf, welche Verschlüsselungstechnologien an neuralgischen Punkten im Unternehmen eingesetzt werden, zum Beispiel was Ihre E-Mail- und Cloud-Lösungen angeht. Grundsätzlich sollten Sie asymmetrische gegenüber symmetrischen Verfahren vorziehen.

Behandeln Sie unbekannte E-Mails mit Vorsicht

Klicken Sie nicht vorschnell auf Links in E-Mails, insbesondere wenn diese von unbekannten Absendern stammen. Unter Umständen wird dadurch im Hintergrund des Systems ein Schadprogramm heruntergeladen. Selbiges gilt für E-Mail-Anhänge.

Auch hier ist es entscheidend, die Teammitglieder entsprechend zu sensibilisieren, weil sie es sind, die diese Entscheidungen im Alltag treffen müssen.

Vermeiden Sie öffentliche Netzwerke

Wenn es möglich ist, sollten Ihre Mitarbeitenden öffentliche Netzwerke wie das Flughafen-WLAN vermeiden. Zu leicht können hier sensible Daten gestohlen werden. Wenn es nicht anders geht, sollten Ihre Mitarbeitenden zumindest auf einen VPN-Dienst zurückgreifen, um das Risiko zu minimieren.

Speichern Sie Ihre Daten in der Cloud

Die meisten IT-Abteilungen in Unternehmen müssen eine Vielzahl von Aufgaben wahrnehmen und arbeiten fast ständig am Limit. Hinzu kommt, dass durch den IT-Fachkräftemangel oft zu wenige Personen im Einsatz sind. Die Cybersecurity kommt deshalb häufig zu kurz und lokale Netzwerke werden nicht ausreichend abgesichert.

Durch den Umstieg von On-Prem-Servern auf eine Cloud-Lösung für Unternehmen lassen sich viele dieser Probleme deutlich reduzieren. Die großen Cloud-Provider wie Microsoft Azure betreiben einen hohen Aufwand, was die Sicherung Ihrer Unternehmensdaten angeht und verwenden dafür die neuesten Tools. Das ist dem Umstand geschuldet, dass das Geschäftsmodell der Provider wesentlich vom Faktor Sicherheit abhängt.

Erhöhen Sie Ihre Cybersecurity mit der ahd!

Sie möchten Ihre Cybersecurity verbessern und wünschen sich dafür einen zuverlässigen Partner? Dann sollten wir uns unterhalten. Die Experten der ahd setzen seit vielen Jahren Security-Lösungen für mittelständische, deutsche Unternehmen um. Das reicht von Firewalls über zentrale Plattformen für das Berechtigungsmanagement bis hin zu besonders sicheren Private-Cloud-Lösungen, die komplett von uns aus der Ferne betreut werden.

Ihr Vorteil — Sie können unsere Security-Dienste bequem als modulare Services beziehen. Benötigen Sie einen weiteren Service, können Sie diesen leicht hinzubuchen. Wird ein Service nicht mehr benötigt, lässt sich dieser genauso leicht wieder entfernen. Klingt interessant?

Kontaktieren Sie uns jetzt über unsere Muttergesellschaft Proact für eine unverbindliche Erstberatung!

Die ahd ist seit 2021 Teil der Proact Gruppe.

Unsere neuesten Blogbeiträge findest du ab sofort auf dem Proact Blog.

Klick dich rein und bleib up to date!