Je größer ein Unternehmen, desto wichtiger ist es, die Benutzerkonten und den Zugriff auf sie zentral zu verwalten, zu überwachen und zu schützen. Möglich wird das mit Azure Active Directory, der cloudbasierten Variante von Active Directory. In diesem Artikel erfahren Sie, wie Sie von Azure AD profitieren, welche Unterschiede es zwischen Azure AD und dem lokalen AD gibt und warum es sinnvoll sein kann, beide miteinander zu verbinden. Außerdem stellen wir die besten Sicherheitspraktiken vor, um Ihr Azure Active Directory zu schützen.

KOSTENLOSER LEITFADEN

7 Tipps für die Entwicklung Ihrer Cloud-Strategie

Sie möchten noch mehr darüber erfahren, wie Sie Ihr Unternehmen optimal in die Cloud führen? Dann laden Sie sich jetzt unseren Leitfaden 7 Tipps für die Entwicklung Ihrer Cloud-Strategie herunter.

Inhalt dieses Blogbeitrags

Schön, dass Sie hier sind! Wie Ihnen vielleicht schon aufgefallen ist, verwenden wir aus Gründen der Lesbarkeit in erster Linie die männliche Form in unseren Texten. Im Sinne der Gleichbehandlung meinen wir damit selbstverständlich immer alle Geschlechter (m/w/d). Und jetzt wünschen wir Ihnen viel Spaß beim Lesen.

Definition: Was ist Azure Active Directory?

Azure Active Directory, auch bekannt als Azure AD, ist ein Cloud-Tool zur Verwaltung von Identitäten. Es bietet sich besonders für den Einsatz mit Microsoft-Anwendungen wie Microsoft 365 an; die Integration ist nahtlos. Aber auch die Produkte anderer Hersteller werden über entsprechende Schnittstellen unterstützt.

Azure AD ist Bestandteil von Azure, dem Cloud-Angebot von Microsoft. Es steht in verschiedenen Versionen bereit, wobei die Vermarktung als Freemium-Modell erfolgt. Die User können sich zuerst in der kostenlosen, aber eingeschränkten Variante mit dem Produkt vertraut machen. Sind sie dann überzeugt, wartet die Premium-Version mit zahlreichen Zusatzfunktionen auf.

Eine Stärke von Azure AD bildet die Möglichkeit, flächendeckende Single-Sign-on-Lösungen (SSO) zu erschaffen. So matchen Sie Ihre On-Prem-Identitäten mit den in der Cloud gespeicherten Zugriffsrechten.

Azure Active Directory verwalten Sie entweder über eine grafische Weboberfläche oder via PowerShell. Technisch handelt es sich bei Azure AD um eine Cloud-Lösung. Das bedeutet, Unternehmen können ihre Daten zentral und für alle Mitarbeitenden verfügbar in einem externen Rechenzentrum speichern, ohne eigene Server betreiben zu müssen.

Azure AD setzt auf sogenannte RESTful-APIs. Daten werden hier via HTTP-Requests abgerufen. Durch die geringe Bandweite werden so Ressourcen eingespart.

Um Single Sign-on zu ermöglichen, kommen abhängig von der jeweiligen Anwendung unterschiedliche Protokolle zum Einsatz. Dazu zählen unter anderem SAML and OpenID Connect (OIDC) / OAuth.

Wer nutzt Azure AD?

Azure Active Directory richtet sich an drei Arten von Anwendern: Administratoren, Developer und End-User. Wir erklären, wie diese bei ihrer Arbeit von Azure AD profitieren.

IT-Administratoren

IT-Administratoren nutzen Azure AD, um den Zugriff auf ihre Apps und App-Ressourcen auf Basis ihrer Geschäftsanforderungen zu steuern. Zum Beispiel können sie eine Multi-Faktor-Authentifizierung (MFA) beim Zugriff auf wichtige Unternehmensressourcen einführen. Azure AD bietet IT-Administratoren auch die Möglichkeit, die Benutzerbereitstellung zwischen einem bestehenden Windows Server AD und Cloud-Anwendungen, inklusive Microsoft 365, zu automatisieren. Darüber hinaus beinhaltet Azure Active Directory leistungsstarke Tools zum automatischen Schutz von Benutzeridentitäten und Anmeldeinformationen.

Entwickler

Ein wichtiger Punkt, um die Usability von Apps zu erhöhen, ist das Thema Single Sign-on. Azure AD macht es Ihren Developern einfach, dieses Feature in die geplante neue Anwendung zu integrieren, auch weil Azure AD bereits über entsprechende APIs verfügt.

End-User

Abonnenten von SaaS-Diensten wie Microsoft 365, Azure-Anwendungen oder Microsoft Dynamics CRM sind automatisch auch potenzielle Nutzer von Azure Active Directory. Sie können jederzeit damit beginnen, den Zugriff auf ihre integrierten Cloud-Apps per Azure AD zu verwalten.

Lizenzierung

Wenn Sie Azure Active Directory nutzen möchten, benötigen Sie im Gegensatz zu anderen Azure-Diensten kein gesondertes Azure-Abonnement. Azure AD wird deshalb auch einzeln lizenziert, weil keine verbrauchsabhängigen Kosten entstehen. In allen kostenpflichtigen Microsoft-365-Diensten ist die kostenlose Azure-Active-Directory-Version für lizenzierte User bereits enthalten.

Bei den Premium-Editionen P1 und P2 muss jeder Nutzer, der die weiteren Funktionen verwendet, über eine Lizenz der jeweiligen Version verfügen. Eine Azure-AD-Lizenz berechtigt bis zu fünf Gastnutzer zur kostenfreien Nutzung. Diese Personen können dann auf bis zu zehn Anwendungen zugreifen. Sollen mehr Gastnutzer Zugang zu den verschiedenen Funktionen erhalten, muss eine weitere Lizenz gekauft werden.

Gut zu wissen: Wenn Sie eine kostenlose Edition von Azure Active Directory verwenden, können Sie jederzeit auf eine der anderen Versionen upgraden – dann kostenpflichtig. Je nach Bedarf ist es deswegen eine gute Option, zunächst mit der kostenlosen Version zu starten und später gegebenenfalls umzusteigen.

Das sind die Vorteile

Azure Active Directory hat sich als hochwertige Cloud-Lösung zur Verwaltung von Identitäten und Zugriffsrechten etabliert. Warum, erfahren Sie in diesem Abschnitt zu den Vorteilen von Azure AD.

Schlank und einfach

Als cloudbasierter Verzeichnisdienst ist Azure Active Directory eine sehr schlanke Anwendung. Das heißt, sie braucht wenig Ressourcen. Die Handhabung ist einfach – die Verwaltung ist entweder über die Weboberfläche oder per PowerShell möglich. PowerShell ist eine objektorientierte Skript- und Programmiersprache für Windows, die mit einem eigenen Command-Line-Interface ausgestattet ist. Mit PowerShell können Sie Aufgaben automatisieren und Tools entwickeln.

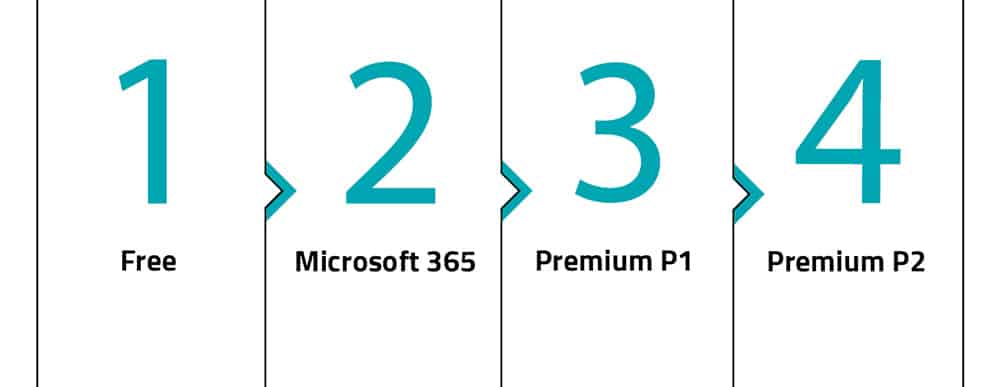

Verschiedene Versionen

Azure AD ist in vier Versionen erhältlich und bietet so je nach Bedarf das passende Angebot. Wenn Sie bereits Microsoft-Dienste wie Azure oder Dynamics 365 nutzen, erhalten Sie automatisch kostenlos Zugriff auf Azure AD. Sie müssen sich lediglich im Azure-Portal anmelden. Als Subscriber von Microsoft 365 erhalten Sie in den Enterprise- und Firstline-Versionen Zugriff auf weitere Features.

Kostenpflichtig und mit weiteren Funktionen ausgestattet sind die beiden Premium-Versionen. “Premium P1“ bietet zusätzliche Funktionen zur Identitätsverwaltung und richtet sich an Organisationen mit umfangreichen Anforderungen an die Identitäts- und Zugriffsverwaltung. Hybridnutzer können zudem nahtlos auf lokale und cloudbasierte Funktionen zugreifen. Premium P1 enthält alle Features, die Identitätsadministratoren in Hybridumgebungen für den Zugriff auf Anwendungen benötigen. Das betrifft insbesondere die Self-Service-Identitäts- und Zugriffsverwaltung sowie die Sicherheit innerhalb der Cloud.

In der Version “Premium P2“ sind alle Features der anderen Versionen von Azure AD integriert. Hinzu kommen erweiterte Identity-Protection- und Privileged-Identity-Management-Funktionen.

Unabhängig und kombinierbar

Um Azure AD betreiben zu können, ist keine eigene Infrastruktur notwendig, da es sich um ein Cloud-Angebot handelt. Der Verzeichnisdienst lässt sich problemlos mit lokalen Active Directories verbinden. Außerdem ist er für Microsoft-Ressourcen und externe Services anwendbar. Zusammengefasst: Azure Active Directory verbindet Eigenständigkeit mit Kompatibilität und ist so besonders flexibel in seiner Anwendung.

Die Features von Azure AD

Azure Active Directory bietet zahlreiche Basis-Features, zu denen je nach Version weitere hinzukommen. Wir haben die wichtigsten von ihnen kurz zusammengefasst:

Anwendungen verwalten

Mithilfe von Anwendungsproxies lassen sich einmalige Anmeldungen, SaaS-Apps und das „Meine Apps“-Portal von Microsoft sowie lokale Apps verwalten.

Authentifizieren

Sie können Self-Service-Kennwortzurücksetzungen, Multi-Faktor-Authentifizierungen, benutzerdefinierte Listen mit gesperrten Kennwörtern und Smart Lockouts verwalten. Mit dem Smart Lockout lassen sich Personen sperren, die über das Erraten von Kennwörtern oder mithilfe von Brute-Force-Methoden versuchen, Zugang zu erhalten.

B2B-Zugänge verwalten

Betreuen Sie Gastbenutzer oder externe Partner, mit voller Kontrolle über die eigenen, geschützten Unternehmensdaten.

Geräte verwalten

Verwalten Sie den Zugriff auf Unternehmensdaten durch lokale oder cloudbasierte Geräte.

Domaindienste einbinden

Binden Sie virtuelle Azure-Computer ohne Domain Controller reibungslos in eine Domain ein.

Unternehmensnutzer verwalten

Verwalten Sie die Zuweisung von Lizenzen und den Zugriff auf Apps und richten Sie mithilfe von Gruppen und Administratorenrollen Bevollmächtigungen ein.

Hybride Identitäten bereitstellen

Stellen Sie einzelne Benutzeridentitäten bereit, um alle Ressourcen zu authentifizieren und zu autorisieren. Dabei macht es keinen Unterschied, ob es sich um lokale Ressourcen oder Ressourcen aus der Cloud handelt.

Identitäts-Governance betreiben

Verwalten Sie über Zugriffssteuerungen für Mitarbeitende, Geschäftspartner, Dienste, Anbieter und Apps die Identität von Organisationen.

Identitäten schützen

Erkennen Sie potenzielle Sicherheitsrisiken für die Identitäten von Organisationen und konfigurieren Sie Richtlinien, um auf auffällige Aktivitäten mit geeigneten Gegenmaßnahmen reagieren zu können.

Identitäten für Azure-Ressourcen verwalten

Stellen Sie eine automatisch verwaltete Identität in Azure AD bereit, die jeden von Azure AD unterstützten Authentifizierungsdienst überprüfen kann.

Privileged Identity Management (PIM) verwalten

Verwalten, steuern und überwachen Sie, welche Zugriffe innerhalb der Organisation erfolgen. Diese Funktion beinhaltet den Zugriff auf Ressourcen in Azure AD und darüber hinaus auf weitere Microsoft-Online-Services.

Berichten und überwachen

Gewinnen Sie Erkenntnisse zur Sicherheit und zu Nutzungsmustern innerhalb der Organisation.

Azure AD und lokales AD verbinden

Ein lokales AD kann durchaus mit bestimmten Vorteilen aufwarten, speziell für größere Organisationen. Diese greifen deswegen gerne auf eine Kombination beider Systeme zurück: Das Identitätsmanagement läuft über das lokale AD, Cloud-Dienste steuern sie hingegen über Azure Active Directory. In den nächsten Abschnitten erfahren Sie, wie das lokale AD funktioniert, welche Unterschiede zwischen der lokalen Variante und dem cloudbasierten Azure AD bestehen und warum es sinnvoll sein kann, beide miteinander zu verbinden.

Lokales vs. cloudbasiertes Active Directory

Unter Verwendung von Active Directory Domain Services (AD DS) können Sie Domain-Services auch ohne cloudbasierte Domain Controller (DC) aus der Cloud einsetzen. Im Unterschied zum cloudbasierten Azure AD verwendet das lokale AD eine Infrastruktur bzw. ein hierarchisch angelegtes Framework zur lokalen Verwaltung. Die Authentifizierung der Benutzer läuft über einen Server, der als Domain Controller dient.

Identitätsmanagement im lokalen Active Directory und in Azure AD

Zur Identifizierung und Verwaltung von Organisationen, Personen und weiteren Ressourcen verwendet das lokale AD das sogenannte Lightweight Directory Access Protocol (LDAP). Es ermöglicht die Synchronisation zwischen AD DS und Azure AD. Um den Zugriff zwischen mindestens zwei vertrauenswürdigen Hosts zu autorisieren, kommt Kerberos zum Einsatz, ein Authentifizierungsdienst, der in unsicheren Netzwerken genutzt wird.

Im Unterschied dazu setzt Azure Active Directory auf ein Online-Login-Verfahren. Über das Azure-Portal lassen sich die Anmeldeinformationen leicht zurücksetzen, zum Beispiel im Falle eines Passwort-Verlustes.

Unterschiede im Detail

Die Unterschiede zwischen den beiden Services lassen sich in zwei Gruppen einteilen: organisatorische Unterschiede sowie Unterschiede im Funktionsumfang.

Organisatorische Unterschiede

AD DS erlaubt es Ihnen stärker, den Aufbau Ihrer Organisation strukturell nachzuempfinden. Dies geschieht durch den Einsatz von Organizational Units (OUs) und Gruppenrichtlinien-Objekte (Group Policy Objects, GPOs). OUs erlauben es Ihnen, Einteilungen vorzunehmen, insbesondere nach Arten von Accounts. Mithilfe von GPOs können Sie sowohl Einstellungen für ganze Gruppen als auch für einzelne Rechner festlegen. Nutzen Sie ausschließlich das cloudbasierte Azure AD, fehlen diese Organisationseinheiten. Es ist nicht möglich, dieselben Domains, Baumstrukturen und „Forests“ (übergeordneten Container) wie in einem lokalen AD zu erstellen. Der administratorische Aufwand wird größer, denn Standards und Automatisierungen sind schwieriger umzusetzen. Die Steuerung ist wegen der fehlenden Gruppenrichtlinien weniger detailliert.

Leistungsumfang

Als SaaS ist Azure Active Directory ein schlankes Produkt. Damit geht einher, dass einige Funktionen aus der klassischen AD-Umgebung nicht integriert sind. Die fehlenden GPOs und OUs sind eine Herausforderung für vor allem große Organisationen mit vielen Mitarbeitenden und mehreren Standorten. Diese Unternehmen betreiben ihr Identitätsmanagement deswegen über das lokale AD und steuern nur ihre Cloud-Dienste über Azure Active Directory. Auch eine Verbindung zwischen Azure AD und einem lokalen Active Directory ist möglich – eine in vielen Fällen zu Recht bevorzugte Variante.

So gelingt die Verbindung beider Welten

Mithilfe der On-Prem-Lösung Azure AD Connect lassen sich leicht hybride Szenarien der Identitätsverwaltung verwirklichen. Das Tool stellt sicher, dass alle On-Prem-Daten Ihrer Anwender und Gruppen mit der Cloud synchronisiert werden. Es kommen sowohl Password Hashes als auch Pass-through-Authentifizierungen zum Einsatz.

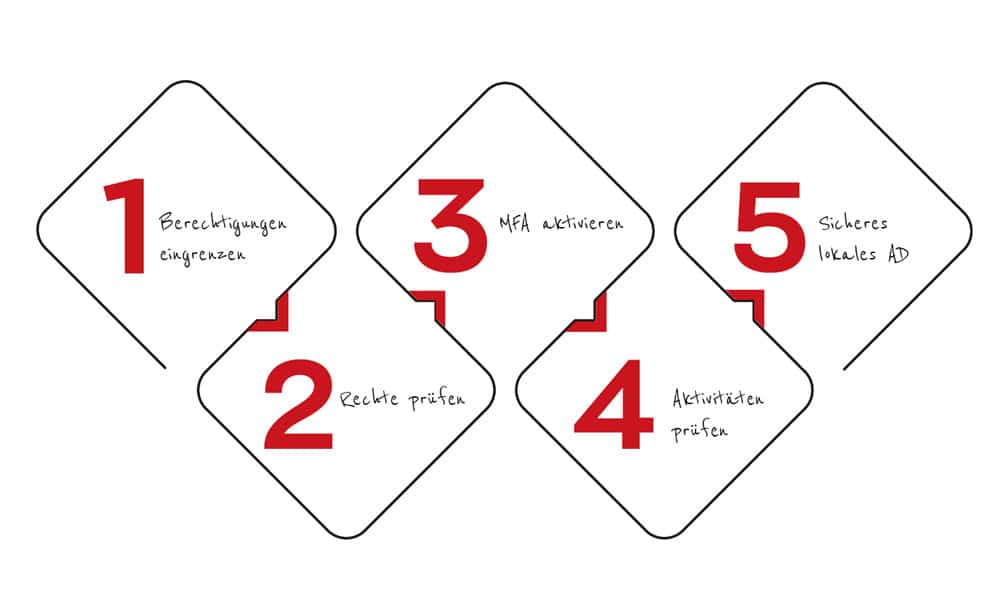

Best Practices für mehr Sicherheit

Wenn Sie einen Verzeichnisdienst wie Azure Active Directory in Ihrem Unternehmen etablieren, profitieren Sie von dem erleichterten Berechtigungsmanagement. Aber: Je häufiger Sie eine Service-Lösung nutzen, desto anfälliger wird Ihr System für Cyber-Angriffe. Unsere fünf besten Sicherheitspraktiken für Azure Active Directory helfen Ihnen dabei, Ihr Azure AD effektiv vor Angriffen von außen zu schützen.

1. Administrative Berechtigungen eingrenzen

Administratorkonten sind das Hauptziel für Angreifer, da sie Zugang zu sensiblen Daten und Systemen im gesamten Ökosystem eines Unternehmens bieten. Sie stellen ein erhebliches Risiko für Ihre Organisation dar.

Erstellen Sie eine vollständige Auflistung der Mitgliedschaften bekannter Gruppen und Rollen, die Administratorzugriff haben. Prüfen Sie individuelle Zugriffsrechte, um Schatten-Administratoren zu identifizieren. Schatten-Administratoren sind Benutzerkonten mit hohem Berechtigungsumfang, die entweder versehentlich oder gezielt eingerichtet wurden, aber nicht mehr mit einem Administratoren-Status aktiv sein sollten. Ein Beispiel wäre, wenn ein Mitarbeitender als Administrator bereits ausgeschieden ist, sein Benutzerkonto aber weiterhin Administratorrechte aufweist.

2. Zugriffs- und Anwendungsberechtigungen überprüfen

Überprüfen Sie neben den Zugriffs- auch die Anwendungsberechtigungen, insbesondere solche, die moderne Authentifizierungsmethoden wie SAML oder OAuth nutzen. Möglicherweise benötigen diese Anwendungen den ihnen gewährten Zugriff im Laufe der Zeit nicht mehr. Ohne eine kontinuierliche, konsequente Überprüfung kann sich der Zugriff ausweiten, wodurch sich die Angriffsfläche für Ihr Unternehmen erheblich vergrößert.

3. Azure AD Multi-Faktor-Authentifizierung (MFA) aktivieren

Azure AD MFA mindert das Risiko der reinen Kennwortauthentifizierung, indem Benutzer eine Kombination aus zwei oder mehr Faktoren angeben müssen – zum Beispiel „etwas, das sie wissen“ (ein Passwort), „etwas, das sie haben“ (ein vertrauenswürdiges Gerät wie ein Telefon) und „etwas, das sie sind“ (beispielsweise ein Fingerabdruck).

Microsoft bietet verschiedene Methoden zur Aktivierung von MFA:

Azure-AD-Sicherheitsstandards

Mit dieser Option können Organisationen die MFA-Bereitstellung optimieren, MFA über Microsoft Authenticator für alle Benutzer anfordern und Legacy-Authentifizierungsprotokolle einschränken. Die Methode ist auf allen Lizenzstufen verfügbar.

Richtlinien für bedingten Zugriff

Diese Richtlinien bieten die Flexibilität, MFA unter bestimmten Voraussetzungen zu verlangen, zum Beispiel bei der Anmeldung von ungewöhnlichen Orten, nicht vertrauenswürdigen Geräten oder riskanten Anwendungen. Der Ansatz verringert den Aufwand für die Benutzer, denn eine zusätzliche Überprüfung ist nur dann erforderlich, wenn ein bestimmtes Risiko besteht.

Ändern des Benutzerstatus auf Benutzerbasis

Diese Option ist sowohl bei Azure AD MFA in der Cloud als auch mit dem Azure-MFA-Authentifizierungsserver verfügbar. Es ist erforderlich, dass Benutzer bei jeder Anmeldung eine zweistufige Überprüfung durchführen.

4. Überprüfen der Aktivitäten in Azure AD

Es ist elementar wichtig, alle Aktivitäten innerhalb der Azure-AD-Umgebung Ihres Unternehmens zu überprüfen – einschließlich der Anmeldungen, der vorgenommenen Änderungen und der Nutzung von Anwendungen. Entscheidend ist, nicht nur die auftretenden Ereignisse zu überwachen, sondern auch zu erkennen und zu kennzeichnen, wenn etwas Ungewöhnliches passiert.

Dazu zählen:

- Änderungen von Berechtigungen, zum Beispiel für Anwendungen zur Generierung von Anwendungszertifikaten oder -schlüsseln. Auch Änderungen bei sensiblen Rollen (zum Beispiel dem Global Admin) oder Gruppen gehören vermerkt.

- Verdächtige Aktivitäten wie zum Beispiel ungewöhnliche Anmeldungen an einem bestimmten Standort oder anomales Verhalten auf Basis der Aktivitätshistorie.

- Anzeichen für Angriffe wie zum Beispiel fehlgeschlagene Anmeldeversuche, die auf ein Passwort Spraying (das Austesten von beliebten Passwörtern) hindeuten.

5. Sicheres Active Directory vor Ort

Wenn Sie mit einer hybriden Lösung aus lokalem AD und cloudbasiertem Azure Active Directory arbeiten, sind Überwachung und Sicherung noch entscheidender. Da Identitäten mithilfe von Tools wie Azure AD Connect zwischen lokalem AD und der Cloud-Lösung synchronisiert werden, wird ein kompromittiertes AD-Benutzerkonto leicht zu einem kompromittierten Azure-AD-Benutzerkonto. So erhält der Angreifer über die Grenzen der lokalen Infrastruktur hinaus Zugriff.

Von Azure AD profitieren mit der ahd!

Azure Active Directory hilft Ihnen dabei, die Benutzerkonten in Ihrer Organisation effizient und effektiv zu verwalten, zu überwachen und sie vor Angriffen zu schützen. Und wir unterstützen Sie dabei, Azure AD in Ihrem Unternehmen zu etablieren. Oder möchten Sie Ihr lokales Active Directory mit einem cloudbasiertem Azure AD zusammenführen? Auch dabei helfen wir Ihnen gerne weiter. Kontaktieren Sie uns jetzt für eine unverbindliche Erstberatung und heben Sie Ihre Benutzerverwaltung auf ein neues Level!

KOSTENLOSER LEITFADEN

7 Tipps für die Entwicklung Ihrer Cloud-Strategie

Sie möchten noch mehr darüber erfahren, wie Sie Ihr Unternehmen optimal in die Cloud führen? Dann laden Sie sich jetzt unseren Leitfaden 7 Tipps für die Entwicklung Ihrer Cloud-Strategie herunter.